Общение между собой

Теперь мы подошли к вопросу использования VLAN – как видите это полезная вещь, которая строго разделяет трафик на канальном уровне и позволяет отправлять пакеты только в нужную сторону. Таким образом организовывается работа больших организаций, где есть большое количество отделов, которые не должны видеть друг друга. Но одна из проблем у нас все же остается, а именно – проблема одной сети. Все наши компьютеры находятся в первой подсети, что неправильно, и нам надо их разбить.

Но для этих целей нам также понадобится маршрутизатор, чтобы объединить сеть также и на сетевом уровне. Для этого мы подключим маршрутизатор Cisco 2811.

В настройках нам также надо будет указать шлюзы, но они будут стандартные:

- 192.168.1.1 – для дирекции

- 192.168.2.1 – для бухгалтерии

- 192.168.3.1 – для отдела кадров

Маска будет везде одинаковая: 255.255.255.0 (/24).

Для чего вообще нужен маршрутизатор – он будет позволять общаться компьютерам, которые находятся в разных VLAN. Для этого будет использоваться адрес шлюза, у каждой подсети.

Как передать административный трафик как тегированный и доступ к VLAN без тегов

LAN устройство

Предположим, что устройство уже настроено как управляющая VLAN (№3 или №4 в зависимости от режима сети).

- Перейдите на вкладку «Сеть», переключитесь из режима конфигурации в расширенный.

- В разделе «Сеть VLAN» добавьте виртуальную локальную сеть, метку которой необходимо удалить. В этом примере мы используем VLAN 107. Поскольку он поступает с тегами через беспроводной интерфейс, мы добавляем VLAN 107 в WLAN0 и нажимаем «Добавить».

- Для устройств M в разделе Мостовое соединение мы хотим удалить WLAN0 из Bridge0 и добавить WLAN0.107. Для АС устройства переменного тока создайте новый мост (bridge1) и добавьте WLAN0.107 и LAN0, оставив WLAN0 в качестве bridge0 по умолчанию.

- Нажмите «Изменить» внизу, а затем «Применить».

Беспроводное соединение

В этом примере мы будем управлять модулем через LAN0.100, как в предыдущем примере, описанном выше в разделе LAN-устройство.

- Создайте VLAN сети LAN0.107

- Удалите LAN0 из BRIDGE0

- Добавьте LAN0.107 в BRIDGE0

LAN0.107 детегируется к wlan0. Вот пример детегирования :

Версия HP

Как в компании интерпретируют этот термин?

Здесь вообще речь про VLAN не идет. В случае с HP мы говорим о технологии агрегирования каналов. У них “trunk” – это логический канал, который объединяет в себе несколько физических каналов. Подобное объединение позволяет увеличить пропускную способность и надежность канала. Разберем на примере. Допустим, у нас есть два коммутатора, у каждого из которых есть по четыре порта и эти порты соединены между собой четырьмя проводами.

Если оставить все как есть — просто соединения между коммутаторами, — то эти соединения будут передавать кадры друг дружке по кругу, т. е. образовывать петли (причем широковещательные кадры будут раз за разом дублироваться, вводя коммутаторы в широковещательный шторм).

Такие дублирующие соединения считаются избыточными, и их необходимо устранять, для этой цели существует протокол STP (Spanning Tree Protocol). Тогда из наших четырех соединений STP выключит три, потому что посчитает их избыточными, и останется всего одно соединение.

Так вот, в случае же, если мы объединим эти четыре физических канала, между коммутаторами будет один логический канал с увеличенной пропускной способностью (максимальной скоростью передачи информации по каналу связи в единицу времени). Т. е. задействованы сразу четыре канала, и проблема с избыточными соединениями решена. Вот именно этот логический (агрегированный) канал и называется у HP “trunk’ом”.

Агрегирование каналов можно настроить между двумя коммутаторами, коммутатором и маршрутизатором. В один логический канал можно объединить до восьми физических

Важно, чтобы все порты, которые объединяются в агрегированный канал, имели одинаковые параметры:

- тип среды передачи (витая пара, оптоволокно и т. д.),

- скорость,

- режим flow control и duplex.

Если один из портов в агрегированном канале выйдет из строя, канал продолжит работать. Порты агрегированного канал воспринимаются как единое целое, что соответствует идее логического канала.

И для полного прояснения картины отметим, что такая технология у Cisco называется EtherChannel. EtherChannel – технология агрегирования каналов, разработанная Cisco. Смысл тот же, позволяет объединять несколько физических каналов Ethernet в один логический.

Таким образом, термин trunk переводится в зависимости от контекста следующим образом:

-

в документации по коммутаторам Cisco — транковый порт, тегированный порт, trunk-порт;

-

в документации по коммутаторам HP — агрегированный порт, агрегированный канал.

На случай, если захочется разобраться в теме более детально, ниже небольшой список источников.

-

Cisco: https://content.cisco.com/chapter.sjs?uri=/searchable/chapter/content/en/us/td/docs/switches/lan/catalyst3850/software/release/3se/vlan/configuration_guide/b_vlan_3se_3850_cg/b_vlan_3se_3850_cg_chapter_0110.html.xml&searchurl=https%3A%2F%2Fsearch.cisco.com%2Fsearch%3Fquery%3Dtrunk%26locale%3DenUS%26bizcontext%3D%26cat%3D%26mode%3Dtext%26clktyp%3Denter%26autosuggest%3Dfalse&dtid=osscdc000283 (или так: https://bitly.su/OC4VB7)

-

HP: http://h22208.www2.hpe.com/eginfolib/networking/docs/switches/WB/15-18/5998-8162_wb_2920_mcg/content/ch04.html

-

VLAN:

-

Агрегирование каналов:

Основы тегирования VLAN

Тегированные порты с поддержкой VLAN обычно классифицируются одним из двух способов: с тегами или без тегов. Они также могут упоминаться как «транк» или «доступ». Назначение помеченного или «транкового» порта состоит из трафика с несколькими виртуальными линиями, тогда как немаркированный имеет доступ к трафику только для одного. Магистральные порты связывают коммутаторы и конечных пользователей, и требуют большего количества процедур для тегируемых портов. Оба конца ссылки должны иметь общие параметры:

- Инкапсуляция.

- Разрешенные VLAN.

- Родной VLAN.

Несмотря на то, что канал может быть успешно настроен, нужно, чтобы обе стороны канала были настроены одинаково. Несоответствие собственной или разрешенной виртуальной линии может иметь непредвиденные последствия. Несовпадающие на противоположных сторонах магистрали могут непреднамеренно создать «перескок VLAN». Часто это метод преднамеренной атаки, он представляет собой открытую угрозу безопасности.

Идентификация VLAN по vlan id

Для идентификации каждого такого домена сетевое оборудование нуждается в определенных числовых метках – vlan id. Каждый vlan id соответствует определенному vlan, то есть определенной подсети конкретного отдела или подразделения. В отличие от собственных стандартов конфигурации VLAN, таких как ISL для Cisco, международный стандарт 802.1Q очень широко используется практически на любом сетевом оборудовании и оперирует понятием vlan id, тегируя им фреймы данных для определения принадлежности к конкретному vlan.

Согласно стандарту, vlan id может принимать значения в диапазоне от 0 до 4095, резервируя vlan id 1 как vlan по умолчанию. Также зарезервированы такие значения vlan id, как 1002 и 1004 для FDDI-сетей, 1003 и 1005 – для сетей Token Ring, но ввиду малой востребованности данного типа сетей, практически не используются.

Обозначение членства в VLAN

Для этого существуют следующие решения:

- по порту (англ. port-based, 802.1Q): порту коммутатора вручную назначается одна VLAN. В случае, если одному порту должны соответствовать несколько VLAN (например, если соединение VLAN проходит через несколько сетевых коммутаторов), то этот порт должен быть членом транка. Только одна VLAN может получать все кадры, не отнесённые ни к одной VLAN (в терминологии 3Com, Planet, D-Link, Zyxel, HP — untagged, в терминологии Cisco, Juniper — native VLAN). Сетевой коммутатор будет добавлять метки данной VLAN ко всем принятым кадрам не имеющим никаких меток. VLAN, построенные на базе портов, имеют некоторые ограничения.

- по MAC-адресу (MAC-based): членство в VLANe основывается на MAC-адресе рабочей станции. В таком случае сетевой коммутатор имеет таблицу MAC-адресов всех устройств вместе с VLANами, к которым они принадлежат.

- по протоколу (Protocol-based): данные 3-4 уровня в заголовке инкапсулированного в кадр пакета используются чтобы определить членство в VLANe. Например, IP-машины могут быть переведены в первую VLAN, а AppleTalk-машины во вторую. Основной недостаток этого метода в том, что он нарушает независимость уровней, поэтому, например, переход с IPv4 на IPv6 приведет к нарушению работоспособности сети.

- методом аутентификации (англ. authentication based): устройства могут быть автоматически перемещены в VLAN основываясь на данных аутентификации пользователя или устройства при использовании протокола 802.1X.

Vlan: что это такое?

VLAN – технология, позволяющая сконфигурировать несколько виртуальных широковещательных доменов в рамках одного физического широковещательного домена.

Другими словами, имея «плоскую» физическую сеть из нескольких или одного коммутатора, можно разделить ее на несколько изолированных друг от друга полноценных «плоских» сетей, таким образом разграничив ПК пользователей по признаку принадлежности к определенному отделу или же в случае с серверами – по определенным ролям и специфике их работы.

В таком случае решаются одновременно несколько проблем:

— уменьшается количество широковещательных запросов, снижающих пропускную способность сети;

- — улучшается безопасность каждого отдела предприятия, т.к. исключается возможность прослушивания трафика сторонними сотрудниками, не входящими в данный конкретный VLAN;

- — появляется возможность территориально разнести разные отделы и подразделения по признаку принадлежности. То есть, например, сотрудники Отдела кадров, не находясь в одном здании, смогут «видеть» друг друга в рамках своей подсети.

Сетевая архитектура использует VLAN для обеспечения сетевой сегментации сервисов, обычно осуществляемой маршрутизаторами, которые фильтруют широковещательный трафик между разными VLAN-ми, улучшают безопасность сети, выполняют агрегацию подсетей и снижают перегрузку в сети. Коммутаторы не могут передавать трафик между VLAN-ами ввиду ограничения, накладываемого широковещательным доменом.

Некоторые коммутаторы могут иметь функции 3-го сетевого уровня модели OSI, храня и используя таблицу маршрутизации для осуществления передачи трафика между подсетями. В таком случае на коммутаторе создается виртуальный интерфейс конкретного VLAN с определенным ip-адресом и маской подсети. Такой интерфейс выступает в роли шлюза по умолчанию для устройств, находящихся в данном VLAN.

Тип порта

Студенты, изучавшие Cisco, знают, что для коммутаторов Cisco существует только два типа портов: Access и Trunk. Помимо этих двух типов портов, оборудование Huawei также имеет гибридный тип порта.

4.1 Порт доступа

Порт доступа — это тип порта на канале доступа, то есть порт, который коммутатор соединяет с хостом.Этот порт обрабатывает только трафик данных VLAN по умолчанию (обычно без тегов).

Процесс обработки данных порта доступа показан на рисунке выше.Когда порт получает нетегированный кадр VLAN, он принудительно добавляет PVID. Если это тегированный кадр данных, оценивается, совпадают ли идентификатор VLAN ID (здесь фактически PVID) и идентификатор VLAN по умолчанию. Если они не совпадают, пакет будет отброшен. Если он совпадает, пакет будет получен, и следующий шаг будет обработан.

Когда порт доступа отправляет сообщение, он удаляет метку кадра VLAN перед его отправкой.

4.2 Магистральный порт

Магистральный порт — это порт на магистральном канале. Это порт, подключенный между коммутатором и коммутатором. Он также может быть подключен к маршрутизаторам, точкам доступа и другим устройствам. Это означает, что магистральный порт может обрабатывать как помеченные, так и немаркированные кадры данных.

Когда магистральный порт получает нетегированный кадр данных, он добавляет PVID порта и проверяет, находится ли PVID в списке разрешенных идентификаторов VLAN. Если это так, он получит пакет, в противном случае он отклонит пакет. Если получен тегированный кадр данных, он проверит, находится ли идентификатор VLAN в теге в списке разрешенных идентификаторов VLAN, если это так, затем получит сообщение, если нет, отклонит сообщение.

Когда магистральный порт отправляет кадр данных, он сначала проверяет, совпадает ли идентификатор VLAN кадра данных с PVID порта, и удаляет тег, если это идентификатор VLAN, разрешенный портом; если идентификатор VLAN кадра данных отличается от PVID порта , Но если порту разрешено передавать идентификатор VLAN, оставьте исходную метку без изменений, а затем отправьте сообщение.

Дайте каштан:

Канал между коммутаторами SWA и SWB является магистральным каналом, PVID канала равен 1 (то есть VLAN 1 по умолчанию), и все VLAN могут проходить.

Когда хост A отправляет фрейм данных, поскольку магистральный порт коммутатора SWA добавляет к фрейму данных «тег» PVID1, когда коммутатор SWA обрабатывает фрейм данных хоста A, он проверяет, совпадают ли PVID и PVID порта, и он будет удален. Затем метка пересылается на магистральный канал.

Когда хост B отправляет данные, магистральный порт коммутатора SWA добавляет к кадру данных «тег» VPID20. Когда коммутатор SWA обрабатывает кадр данных хоста B, он проверяет, отличается ли PVID от PVID порта, а идентификатор VLAN кадра данных Это идентификатор VLAN, разрешенный портом, и он будет перенаправлен на магистральный канал без изменений.

4.3 Гибридный порт

Гибридные порты могут быть подключены как к каналам доступа, так и к артериальным каналам, и они также могут удалять теги определенных кадров VLAN в направлении исходящего порта. Как правило, порты устройств Huawei по умолчанию являются гибридными.

Гибридный порт принимает пакеты в том же процессе, что и порт магистрали, но когда гибридный порт отправляет пакеты, если идентификатор VLAN кадра данных является идентификатором VLAN, разрешенным портом, пакет будет отправлен. Используйте команды конфигурации, чтобы определить, переносить ли теги при отправке пакетов:

Посмотрим на еще один каштан:

И хост A, и хост B могут получить доступ к серверу, но не могут получить доступ друг к другу. В настоящее время порты, соединяющие коммутатор с хостом и сервером, а также порты, соединяющие коммутаторы, настроены как гибридные. PVID порта, соединяющего коммутатор с хостом A, равен 2, PVID порта, соединяющегося с хостом B, равен 3, а PVID порта, соединяющегося с сервером, равен 100.

Настроить на интерфейсе, подключенном между SWA и переключателем SWBport hybrid tagged vlan 2 3 100После команды по этой ссылке передаются все тегированные кадры данных.

Настроить на интерфейсе, соединяющем SWB и серверport hybrid untagged vlan 2 3После команды данные, отправленные по этой ссылке, будут отключать тег VLAN и пересылать его на сервер.

Настройка портов коммутаторов huawei в режиме access, trunk и hybrid

Настройка портов коммутаторов huawei в режиме acess port

В режиме конфигурирования интерфейса задем тип — access.

[huawei-GigabitEthernet0/0/1] port link-type access

Задаем номер vlan, по умолчанию на порту используется vlan-id = 1.

[huawei-GigabitEthernet0/0/1] port default vlan {vlan-id}

Пример:

interface GigabitEthernet 0/0/1 [huawei-GigabitEthernet0/0/1] port link-type access [huawei-GigabitEthernet0/0/1] port default vlan 150 [huawei-GigabitEthernet0/0/1] quit

Настройка портов коммутаторов huawei в режиме trunk port

В режиме конфигурирования интерфейса задем тип — trunk.

[huawei-GigabitEthernet0/0/1] port link-type trunk

Добавляем номера vlan в trunk через пробел или диапазон vlan используя to (Пример 100 to 200).

[huawei-GigabitEthernet0/0/1] port trunk allow-pass vlan {vlan-id1 vlan-id2 ... vlan-idn}

При необходимости можно изменить и default vlan (нетегированную) на другую.

[huawei-GigabitEthernet0/0/1] port trunk pvid vlan {vlan-id}

Пример:

interface GigabitEthernet 0/0/1 [huawei-GigabitEthernet0/0/1] port link-type trunk [huawei-GigabitEthernet0/0/1] port trunk allow-pass vlan 150 200 to 220 [huawei-GigabitEthernet0/0/1] port trunk pvid vlan 150 [huawei-GigabitEthernet0/0/1] quit

Настройка портов коммутаторов huawei в режиме hybrid port

В режиме конфигурирования интерфейса задем тип — hybrid.

[huawei-GigabitEthernet0/0/1] port link-type hybrid

Добавляем номера тегированных vlan.

[huawei-GigabitEthernet0/0/1] port hybrid tagged vlan {vlan-id1 vlan-id2 ... vlan-idn}

Добавляем номера нетегированных vlan.

[huawei-GigabitEthernet0/0/1] port hybrid untagged vlan {vlan-id1 vlan-id2 ... vlan-idn}

Добавляем pvid для нетегированной vlan, по умолчанию используется pvid = 1

[huawei-GigabitEthernet0/0/1] port hybrid pvid vlan {vlan-id}

Пример:

interface GigabitEthernet 0/0/1 [huawei-GigabitEthernet0/0/1] port link-type hubrid [huawei-GigabitEthernet0/0/1] port hybrid tagged vlan 150 200 to 210 [huawei-GigabitEthernet0/0/1] port hybrid untagged vlan 10 20 [huawei-GigabitEthernet0/0/1] port hybrid pvid vlan 10 [huawei-GigabitEthernet0/0/1] quit

P.S. По умолчанию на коммутаторах huawei S2300 и S5300 тип работы интерфейса стоит hybrid.

802.1ad

802.1ad — это открытый стандарт (аналогично 802.1q), описывающий двойной тег (рис.4). Также известен как Q-in-Q, или Stacked VLANs. Основное отличие от предыдущего стандарта — это наличие двух VLAN’ов — внешнего и внутреннего, что позволяет разбивать сеть не на 4095 VLAN’ов, а на 4095х4095.

Так же наличие двух меток позволяет организовывать более гибкие и сложные сети оператора. Так же, бывают случаи, когда оператору нужно организовать L2 соединение для двух разных клиентов в двух разных городах, но трафик клиенты посылают трафик с одним и тем же тегом(рис.5).

Клиент-1 и клиент-2 имеют филиалы в городе А и Б, где имеется сеть одного провайдера. Обоим клиентам необходимо связать свои филиалы в двух разных городах. Кроме того, для своих нужд каждый клиент тегирует трафик 1051 VLAN’ом. Соответственно, если провайдер будет пропускать трафик обоих клиентов через себя в одном единственном VLAN’е, авария у одного клиента может отразиться на втором клиенте. Более того, трафик одного клиента сможет перехватить другой клиент. Для того, чтобы изолировать трафик клиентов, оператору проще всего использовать Q-in-Q. Добавив дополнительный тег к каждому отдельному клиенту (например, 3083 к клиенту-1 и 3082 к клиенту-2), оператор изолирует клиентов друг от друга, и клиентам не придется менять тег.

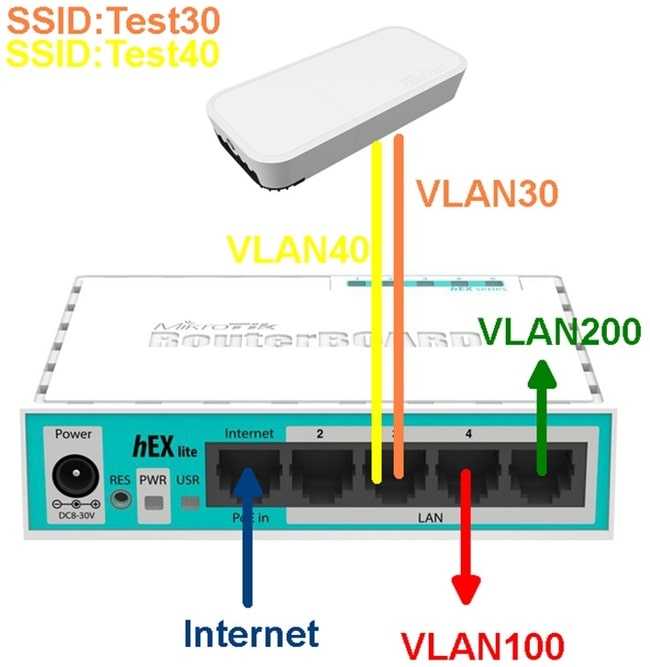

Пример №2: Настройка VLAN в состоянии trunk

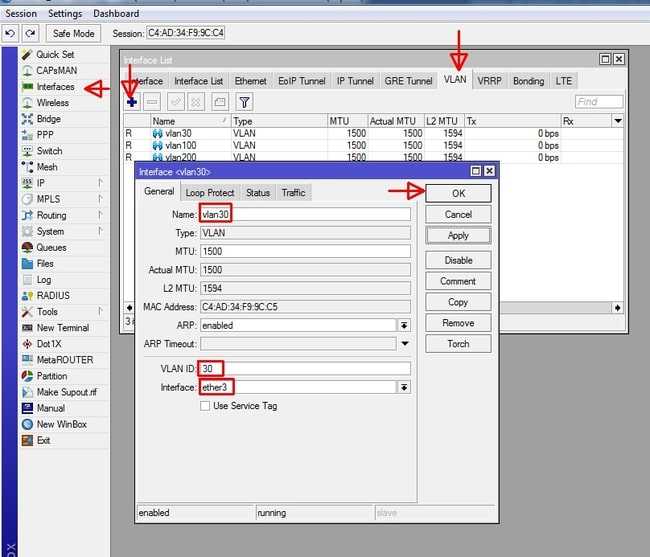

Во втором примере к предыдущим настройкам добавим VLAN 40 и 30 в состоянии trunk на третий порт RB750r2 (hEx lite). Для примера подключим к третьему порту точку доступа и назначим разные VLAN-ны разным беспроводным сетям VLAN30 – Test30, а VLAN40 – Test40. В качестве точки доступа будет использоваться точка RBwAPG-5HacD2HnD (wAP ac), подключенная к третьему порту RB750r2 (hEx lite).

C начала настроим маршрутизатор. Создадим VLAN 30 и 40. Главное меню – Interfaces — VLAN, нажимаем «+» для создания VLAN. Далее даем ему имя и ставим метку согласно нашему VLAN, и выбираем третий порт, к которому будет принадлежать VLAN. В отличии от предыдущего примера VLAN 30 и 40 будут принадлежать к одному порту (ether3).

Следующий этап, назначим IP адрес для каждого VLAN-на. Главное меню – IP – Addresses, нажимаем «+» для назначения адреса, задаем адресного пространства 192168.30.0 для интерфейса Vlan30, а для интерфейса Vlan40 назначаем адрес пространства 192.168.40.0.

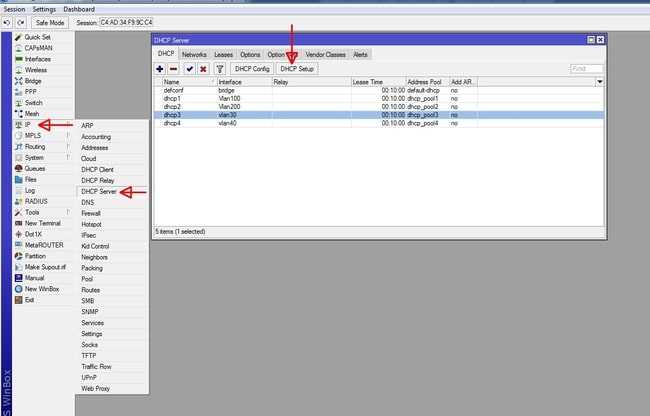

Теперь настроим DHCP Server для каждого из VLAN-ов. Главное меню – IP – DHCP Server, нажимаем «DHCP Setup» выбираем интерфейс VLAN30 и жмем кнопку «Next», в конце нажимаем «ОК», и повторяем процедуру для интерфейса VLAN40.

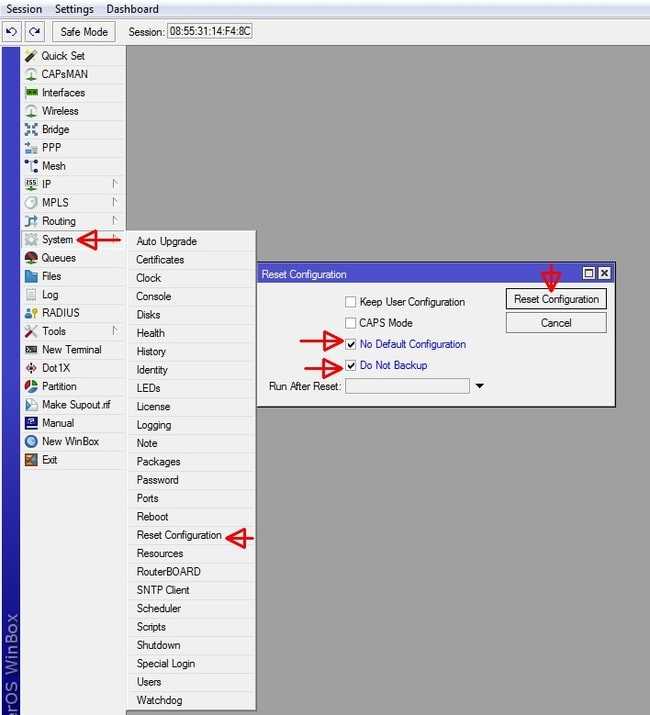

Переходим к настройкам точки доступа RBwAPG-5HacD2HnD (wAP ac). Первым этапом удалим все настройки, а также не будем использовать заводские настройки при загрузке устройства. Главное меню – System – Reset Configuration, выбираем пункты No Default Configuration и Do Not Backup далее нажимаем кнопку Reset Configuration.

После перезагрузки приступим к настройке беспроводной сети. Главное меню – Wireless, нажимаем «+» для создания Virtual (виртуальной сети), во вкладке General называем беспроводный интерфейс (в примере wlan30 и wlan40 для VLAN 30 и VLAN40 соответственно), далее переходим во вкладку Wireless и настраиваем беспроводный интерфейс: Mode – ap bridge (тип вещания радиомодуля), SSID – Test30 (название беспроводной сети), Master Interface – wlan1 (так как был создан виртуальный беспроводный интерфейс нужно определить к какому радиомодулю он будет относиться, в данном примере виртуальные интерфейсы будут относиться к радиомодулю с частотой 2,4ГГц), Security Profile – default (профиль безопасности беспроводной сети, в примере будем использовать профиль по умолчанию, изменить параметры которого можно во вкладке Security (Гласное меню – Wireless вкладка Security)), VLAN Mode – use tag (выбираем использовать метку VLAN, другими словами переводим беспроводный интерфейс в access), VLAN ID – 30 ( прописываем метку VLAN). Нажимаем «ОК» и создаем еще один беспроводный интерфейс, но уже для VLAN 40 (он будет отличаться от предыдущих настроек следующими параметрами SSID – Test40, VLAN ID – 40, а также может быть выбран другой профиль безопасности).

Cледующим шагом будет создание и объединение всех интерфейсов (физических и виртуальных) в один Bridge. Главное меню – Bridge, нажимаем «+» для создания bridge. Далее даем ему имя (в примере bridge_AP) и нажимаем кнопку ОК. Переходим во вкладку Ports и нажимаем «+» добавляем все порты в созданный ранее bridge_AP. После этого этапа оборудование будет настроено согласно нашей схеме. Так же эта схема в этом примере будет работать если в разрыв между точкой доступа и маршрутизатором установить неуправляемый коммутатором. Далее в следующем примере рассмотрим схему с использованием управляемого коммутатора для расширения нашей сети.

VLAN Linux и D-Link DGS-1100-08P

Настройка DGS-1100-08P. Подключимся к нему в первый порт. Присвоим ему IP 10.90.91.2. Создадим 3 VLAN: vlan1 (порт 1 (tagged)) для служебного использования, то есть только для настройки коммутатора, vlan22(порт 1 (tagged); порты 2,3,4 (untagged)), vlan35(порт 1 (tagged); порты 5,6 (untagged)). Порты 7,8 не используются и выключены через меню Port Settings(Speed: Disabled).

Укажем, что в дальнейшем управлять D-Link DGS-1100-08P (IP 10.90.91.2) можно управлять только через vlan1, то есть в нашем случае системный администратор должен подключиться в первый порт DGS-1100-08P(При подключении в иной порт — коммутатор не разрешит доступ к 10.90.91.2).

Не рекомендуется использовать vlan1, так как он для служебных целей в основном предназначен, а в сочетании с D-Link следует ожидать непредсказуемого поведения.

-

Для создания VLAN в FAQ Debian нужно установить его поддержку

aptitude install vlan

-

Создать VLAN с именем vlan22 привязанный к порту сетевой карты eth4. Присвоим ему IP:192.168.122.254.

ip link add link eth4 name vlan22 type vlan id 22 ip addr add 192.168.122.25424 dev vlan22 ifconfig vlan22 up

Служебный vlan только для настройки коммутатора:

ip link add link eth4 name vlan44 type vlan id 1 ip addr add 10.90.91.25424 dev vlan44 ifconfig vlan44 up

vlan35:

ip link add link eth4 name vlan35 type vlan id 35 ip addr add 192.168.35.25424 dev vlan34 ifconfig vlan35 up

-

Параметры созданных vlan смотрим в файлах

ls -l procnetvlan итого -rw------- 1 root root Авг 17 15:06 config -rw------- 1 root root Авг 17 15:06 vlan1 -rw------- 1 root root Авг 17 15:06 vlan22

-

Создание vlan через vconfig и автоматическая загрузка через /etc/network/interfaces не заработала, потому создаем запускной файлик и прописываем в атозагрузку сервера.

- vlan_create.sh

-

#!/bin/sh -e ip link add link eth4 name vlan22 type vlan id 22 ip addr add 192.168.122.25424 dev vlan22 ifconfig vlan22 up

Принцип маркировки кадров

Одной из причин размещения хостов и тегированных портов в отдельных сетях VLAN является ограничение количества широковещательных сообщений в сети. IPv4, например, опирается на трансляции. Разделение этих хостов будет ограничено.

Ниже приведен обычный кадр Ethernet, наличие обязательных данных:

- MAC-адрес источников и их назначений;

- поле, тип/длина;

- полезная нагрузка;

- FCS для целостности.

К кадру добавлен четырехбайтовый тегированный порт VLAN, включающий идентификатор виртуальной линии. Он находится сразу после исходного MAC и имеет длину 12 бит, что обеспечивает теоретический максимум — возможность создания 4096 виртуальных линий. На практике существует несколько зарезервированных VLAN в зависимости от поставщика.

802.1 Q — действующий стандарт IEEE VLAN (Virtual LAN), устанавливающий маркировку и тегирования трафика с целью передачи данных по конкретной виртуальной интернет сети. Уровень OSI 802.1 Q для работы по технологии тегитированных портов – канальный, фрейм устанавливает тег (vlanid), по которому определяют принадлежность тегитированного трафика. Напротив нетегированный, что не имеет маркера и VLAN ID, установленного в l2-фрейм размере 12 битного поля. Пределы показаний от 0 до 4096.

- 0 и 4096 — резерв данных для применения системой;

- 1 — дефолтный.

QinQ vs VLAN vs VXLAN: в чем разница?

VLAN использовались для решения различных проблем, таких как изоляция сети уровня 2, лавинная рассылка и в качестве интерфейса маршрутизации. Функция поддержки VLAN теперь доступна в большинстве систем и сетевого оборудования, таких как коммутаторы Ethernet, маршрутизаторы и межсетевые экраны. Однако сравнение в этом посте в основном сосредоточено на тегах VLAN

Для реализации связи между различными VLAN теги VLAN являются важной частью.

Как упоминалось выше, тегирование VLAN использует протокол IEEE 802.1Q или ISL (Inter-Switch Link) для тегирования кадров, проходящих через разные VLAN. Фреймы, помеченные этим методом, имеют только один тег. Однако технология QinQ более гибкая по сравнению с VLAN. С одной стороны, он может выборочно добавлять теги во входящие кадры или пакеты. С другой стороны, внешний тег VLAN решает проблему ограниченных идентификаторов VLAN. А уникальный внутренний тег позволяет избежать конфликта между идентификаторами частных VLAN и общедоступными идентификаторами VLAN, обеспечивая простое решение VPN уровня 2 для малых или крупных корпоративных сетей.

Примечания: VLAN принадлежит публичной сети.

Когда дело доходит до VXLAN, он в некоторой степени предлагает те же функции, что и QinQ, но его рабочий уровень более расширяемый. VXLAN инкапсулирует пакеты по MAC-in-UDP, значительно расширяя сети уровня 2. Как мы знаем, с развитием облачных вычислений у арендаторов стали более строгие требования к построению сетей, особенно к виртуализированному центру обработки данных, что увеличивает потребность в сетях уровня 2. MAC-in-UDP поддерживает использование 24-битных VIND, что позволяет центру обработки данных размещать несколько клиентов и снимать ограничения на физическое расстояние и развертывание. Вот почему в последние годы сети VXLAN становятся все более популярными в облачных вычислениях и виртуальных центрах обработки данных. Однако по сравнению с VLAN и QinQ технология VXLAN более дорогая и сложная. Поэтому не все коммутаторы VLAN поддерживают эту функцию. Коммутаторы для центров обработки данных серии FS.COM N, такие как N5860-48SC (48 x 10Gb SFP+ с 8 x 100Gb QSFP28 Uplinks) и N8560-48BC (48 x 25Gb SFP28 с 8 x 100Gb QSFP28 Uplinks), поддерживают VXLAN и другие функции центра обработки данных. предлагать высокую производительность для сетей уровня 2/3.

VLAN ID для Ростелекома: что это такое и как его узнать

VLAN ID нужен при использовании многоуровневых сетей, так как узнать принадлежность каждого из устройств в виртуальных группах на основе интернета от Ростелекома можно только при помощи этой технологии. Тегирование VLAN представляет собой вставку идентификатора в заголовок пакета. Это производится для возможности последующего выяснения того, к какой виртуальной локальной сети принадлежит пакет.

Что такое и зачем нужен VLAN ID в сетях Ростелекома

VLAN ID – это специальная метка, которая позволяет создавать виртуальные локальные сети без каких-либо ограничений. Работа технологии основана на точеной адресации пакетов внутри одной или нескольких обычных локальных сетей.

Идентификатор VLAN наиболее часто используется для определения портов при отправке широковещательных пакетов, к примеру, для возможности использования услуг IPTV или цифровой телефонии от Ростелекома. Технология позволяет указать какие порты или интерфейсы нужно использовать для передачи данных.

Узнайте, как самостоятельно настроить подключение на роутерах от D-Link линейки DIR 3** для Ростелекома.

Прочитать об оплате интернета и других услуг через Сбербанк Онлайн, терминалы и банкоматы можно здесь.

Поддержка тегов позволяет администраторам развертывать сети на основе ProxySG (прокси сервер для поддержки работы крупных предприятий). Это позволяет перенаправлять трафик без риска потери информации.

Почему нужно включить VLAN

VLAN, тегирующий трафик, специально предназначен для структур, где прокси сервер настроен для развертывания сетей с идентификаторами. Такой вариант часто используется для объединения компьютеров, присоединенных к разным свитчам, в общую локальную сеть.

Без активации VLAN на всех устройствах, передающаяся информация попросту не будет видна, так как она зашифрована для определенного идентификатора.

Внимание! VLAN ID для интернета, IP телевидения и телефонии Ростелекома имеют уникальные значения для каждого дома, что обусловлено использованием различных коммутаторов

Достоинства технологии

Основным преимуществом технологии является возможность создания групп, изолированных друг от друга, внутри сети. Также существует и поддержка инструкций для выделения виртуальных сетей на основе устройств, подключенных к различным свитчам.

Технология адресной передачи данных имеет высокую степень безопасности. Широковещательный трафик образует пакеты, передающие только между устройствами, принадлежащими к одному VLAN ID.

Также весомым аргументом за использование технологии становится то, что для создания виртуальных сетей не нужна покупка дополнительного оборудования.

Как узнать VLAN ID для интернета от Ростелекома

Узнать VLAN идентификатор для любой услуги можно у специалиста при ее подключении или во время установки оборудования, после чего желательно записать его в надежное место.

Если же настройку сетевых устройств вы будете выполнять лично, рекомендуем выяснять этот параметр при заключении контракта и получении модема/роутера (в случае, если вы покупаете их или берете в аренду у Ростелекома).

Узнайте, как оплатить услуги Ростелекома банковской картой в несколько кликов.

Прочитать о логине и пароль для входа в Личный кабинет можно тут.

Перевод денег на Мегафон: //o-rostelecome.ru/uslugi/s-rostelekoma-na-megafon/.

Информацией о VLAN для интернета от Ростелеком обладает лишь техническая поддержка региона или города, поэтому узнать ID при помощи телефона горячей линии не удастся.

Для этого понадобится составить заявку, после чего оператор отправит запрос в техническую поддержку. Также можно выяснить номер тех. поддержки вашего города или района и лично обратится за информацией.

Самый быстрый вариант – спросить ID у соседей по дому, использующий услуги Ростелекома.

Использование VLAN адресации пакетов позволит создать виртуальную сеть независимо от того, к какому коммутатору подключены клиенты. Технология позволяет поддерживать работу таких услуг как интернет, IP телевидение и телефония от Ростелекома. Узнать нужный ID можно только в технической поддержке вашего региона.

(средняя оценка: 5,00 из 5)

![Настройка vlan debian d-link [айти бубен]](http://zv-prhost.ru/wp-content/uploads/5/2/6/52667ad12a22419ece14c1636dd6e05c.webp)