Дополнительные меры

Стоит выделить ещё несколько дополнительных мероприятий, которые помогут во многом усилить и без того надёжную защиту доступа к собственной домашней беспроводной сети.

Как и в предыдущем случае, все эти методы лучше применять в комплекте.

Обновление прошивки

Периодически появляются сообщения о том, что в том или ином роутере, протоколах безопасности были обнаружены очередные уязвимости. И юзеры сразу же начинают думать, что скоро настанет и их очередь взлома, и они в опасности.

На самом деле паниковать не стоит. Сети, которые не имеют никакой особой ценности для злоумышленников, вряд ли будут взламывать. Скорее вопрос к халявщикам-соседям.

Но всё же такая мера как периодическое обновление прошивки будет правильной и необходимой. Некоторые роутеры обновляются просто нажатием кнопки «Обновить» в соответствующем разделе с настройками.

В других случаях нужно на официальном сайте производителя скачать свежую прошивку, затем открыть настройки роутера и обновить его через этот файл.

Максимально ответственно подходите к вопросу выбора прошивки. Если взять неправильный файл, тогда при его загрузке оборудование вовсе может перестать функционировать.

Удалённый доступ

В некоторых случаях это удобная функция, позволяющая управлять и менять настройки роутера через Интернет. То есть не обязательно находиться в собственной домашней сети.

Но для обычного пользователя эта функция даже во многом опасная. Ведь удалённым доступом могут воспользоваться злоумышленники. Поэтому рекомендуется открыть настройки и проверить, выключена ли эта опция.

Гостевой доступ

На некоторых марках и моделях маршрутизаторов (роутеров) присутствует функция, позволяющая создавать дополнительные сети. А точнее подсети, для условных гостей. Причём они не будут иметь никакого отношения к основной беспроводной сети.

Это отличный вариант для тех, кому важна безопасность, но при этом приходится часто давать доступ к сети для гостей, посетителей, друзей.

Если такая функция присутствует на маршрутизаторе, ею стоит воспользоваться.

Роутер и файерволл

Для маршрутизаторов разработчики могут предлагать дополнительные меры и инструменты для обеспечения их защиты. Это касается файерволла, межсетевого экрана, брандмаузера и пр.

Подобные средства специально созданы для того, чтобы препятствовать атакам. Да, для домашнего Интернета это во многом напрасные траты. Но если беспроводная сеть создаётся в рамках офиса, предприятия, где путём взлома можно получить важную и ценную информацию, скупиться на защищённое оборудование не стоит.

Покопавшись в настройках, можно активировать соответствующие инструменты и значительно поднять уровень защиты сети.

Роутер и VPN

Объективно VPN является одним из наиболее эффективных способов, позволяющих защитить данные при передаче по сети Интернет и при беспроводной связи между устройствами.

С помощью VPN создаётся своего рода зашифрованный туннель, связывающий узлы сети.

Увы, но такая функция есть лишь в ограниченном количестве маршрутизаторов. Зато при её наличии данные всех подключаемых устройств действительно будут под надёжной защитой.

Периодическая смена паролей

Поставить надёжный пароль и оставить его навсегда — не лучшая идея.

Правильным решением будет периодически менять коды доступа. Причём это касается не только самой беспроводной сети, но также и паролей от роутера.

Это придаст большей уверенности в безопасности. Поэтому проводить подобные мероприятия рекомендуется с интервалом в 2-3 месяца.

Проверка подключённых устройств

Существует достаточно много методов, позволяющих узнать, кто подключён к вашей беспроводной сети. Это можно сделать через настройки самого роутера, либо запустив специальные утилиты.

Периодическая проверка подключений придаёт уверенности в том, что ни один посторонний девайс не использует ваш Интернет в своих корыстных целях.

Но это также возможность вовремя обнаружить попытку несанкционированного доступа, заблокировать халявщика и оградить себя от возможных последствий его действий.

Специальное оборудование и программы

Если выходить уже за рамки обычной домашней беспроводной сети, а создавать серьёзное подключение, тогда тут не обойтись без специализированного оборудования и надёжного программного обеспечения.

Обычно это необходимо тем, кто хранит на компьютерах важную и очень ценную информацию. Тогда есть смыл обратиться к профильным специалистам.

Защита беспроводных сетей WLAN и WiFi

В ходе разработки в беспроводные сети были заложены возможности защиты от несанкционированного подключения и прослушивания. Первым из предложенных стандартов защиты был WEP (Wired Equivalent Privacy), использующий криптографический алгоритм RC4 со статическим распределением ключей шифрования для аутентификации подключающихся клиентов и шифрования передаваемого трафика. Однако в 2001 г. были публично продемонстрированы уязвимости данного протокола, позволяющие атакующему восстановить ключ WEP после перехвата определенного количества зашифрованных данных. Атаки на WEP получили дальнейшее развитие, и в 2004 г. появились так называемые KoreK-атаки, позволяющие атакующему получить ключ после перехвата гораздо меньшего объема данных, чем в оригинальном варианте. Кроме того, управлять статическим распределением ключей в случае большого количества клиентов практически невозможно.

Первый этап. Заходим в меню настроек роутера

Включаем Wi-Fi на ноутбуке или ПК, для того, чтобы можно было установить соединение с вашим роутером. Теперь можно переходить к следующему шагу: входим в веб-интерфейс маршрутизатора.

- Запускаем любой на ПК браузер. Прописываем IP адрес роутера в адресной строке. Если не знаете его, посмотрите на нижней стороне роутера, обычно производители там клеят наклейку, на которой указан айпи адрес и логин с паролем для входа.

- После ввода IP нажмите «Enter», появиться окошко в котором необходимо вбить имя пользователя и чуть ниже пароль.

![]()

Готово, вы должны попасть в меню настроек роутером. Если что, то пошло не так и вам никак не удается войти на свой роутер, тогда на выручку прейдет кнопка «Reset». Эта кнопка предназначена для полного сброса всех настроек на маршрутизатор. Достаточно взять острый предмет (зубочистка) и нажать «Reset», держите нажатым 15-25 секунд. Когда увидите, что все светодиоды мигнули, значит отпускайте, пробуйте войти.

![]()

Настройки параметров роутера (маршрутизатора) с помощью админки роутера

У каждого роутера (маршрутизатора) есть собственное программное обеспечение и так называемая «админка» – административная панель. Админка – это программное средство для настройки параметров роутера. К роутеру прилагается инструкция (в бумажном или в электронном виде), где подробно написано, как подключиться к админке роутера для его настройки.

Обычно подключение к админке осуществляется следующим образом. На компьютере, подключенном к настраиваемому роутеру, запускают браузер. Затем в строке браузера вводят специальный адрес, который указывают в документации к роутеру. Этот адрес выглядит обычно в виде набора цифр, разделенных точками.

После правильного ввода такого адреса в браузере на компьютере запускается административная панель управления роутером (админка роутера или, иными словами, админка маршрутизатора).

Внешне админка выглядит как меню настройки роутера. Там есть главное основное меню – набор опций для настроек роутера. После клика по каждой из опций может появиться дополнительное меню настроек по данной опции. Также могут появляться настроечные таблицы, где можно изменять параметры роутера.

Нет единых стандартов внешнего вида и содержания меню настроек роутеров. У каждого производителя, на каждой модели маршрутизатора (роутера) могут быть свои наименования настроечных опций, свой собственный вид настроек. Так что с каждым конкретным меню придется работать самостоятельно, не надеясь на то, чтобы «подсмотреть», куда нужно кликать мышкой. Правда, на сайте производителей маршрутизаторов вполне могут быть размещены описания меню админок – это уже хорошая помощь при самостоятельной настройке роутера.

Самостоятельно изменять настройки роутера можно

Но делать это нужно осторожно, чтобы не лишиться возможности работать в интернете. То, что непонятно, «трогать» и изменять не стоит

Кстати, обычно меню настроек маршрутизатора выполнено на английском языке, что затрудняет работу с ним. В некоторых случаях в настройках может быть возможность изменить язык на русский. Но это, что называется, если повезет.

Из того, что можно изменить в настройках роутера, пользуясь админкой, – это пароль, о котором было написано выше. А также некоторые другие параметры, что будут описаны далее.

О возврате роутера к заводским настройкам

Если в результате настроек роутер прекратил нормальную работу, например, из-за ошибочных неправильных параметров (ошибиться может каждый), роутер можно вернуть к заводским настройкам. Как это сделать – описано в документации к маршрутизатору (роутеру). Обычно в его корпусе есть маленькое мало заметно отверстие, куда можно аккуратно «ткнуть» обычной канцелярской скрепкой. Но могут быть и другие варианты действий.

По этой причине, что роутер всегда можно возвратить к заводским настройкам, не стоит подпускать к роутеру (маршрутизатору) малознакомых людей. Они могут таким простейшим способом «сбросить» все настройки, что Вы сделали для того, чтобы обезопасить себя от злоумышленников. Зачем им это надо? Допустим, чтобы незаметно подключиться к Вашей домашней сети.

Кстати, сброс настроек роутера возвращает на нем тот пароль, который был установлен в заводских условиях. Пароль снова станет таким, как он написан в документации роутера или зафиксирован на одной из наклеек маршрутизатора (роутера). Так что сбрасывать настройки маршрутизатора к заводским придется, если по какой-то причине пароль от роутера потеряли, забыли и нет никакой возможности его вспомнить.

Прослушивание трафика сетей WLAN и WiFi

Многие беспроводные карточки поддерживают возможность работы в режиме мониторинга. Этот режим, немного схожий с неселективным режимом адаптеров IEEE 802.3, дает возможность сохранять трафик беспроводной сети даже без установления с ней логической связи. В конкретный момент времени карточка имеет возможность прослушивать только один из каналов, однако большинство сетевых анализаторов беспроводных сетей поддерживают возможность автоматизированного переключения между каналами (channel hoping) для сбора пакетов на всех возможных каналах.

После обнаружения интересующей его беспроводной сети злоумышленник может сконцентрировать внимание на нужном канале и собирать весь трафик этой сети. Как и в случае с несанкционированным подключением, злоумышленник имеет возможность анализировать пакеты, находясь на значительном удалении от точки доступа

Существует множество разнообразных сетевых анализаторов для WLAN. В качестве примера можно привести программы AirMagnet Laptop, Wildpackets Aeropeak и CommView for WiFi для операционной системы Windows и Ethereal, Kismet для Linux.

Для работы сетевого анализатора необходимо установить в систему специальные драйверы сетевой карты, поддерживающие работу в режиме мониторинга (HostAP, AirJack, Madwifi , IPW2200 для Linux). Драйверы для Windows, как правило, входят в поставку сетевого анализатора.

Настройте WPA3-Personal на Wi-Fi роутере

В настоящее время основные бренды домашних беспроводных маршрутизаторов, такие как ASUS и АВМ ФРИЦ! Box, включили возможность настройки нового протокола для обеспечения максимальной безопасности беспроводной сети для своих клиентов. Другие производители, такие как Aruba или D-Link, также включили этот протокол WPA3 в свои профессиональные точки доступа, управляемые из облака.

Первое, что нам нужно сделать, это проверить, поддерживает ли мой беспроводной маршрутизатор Wi-Fi этот новый протокол. Большинство маршрутизаторов ASUS уже несколько месяцев поддерживают эту функцию, в случае AVM FRITZ! Box, они в настоящее время находятся в процессе обновления всех своих моделей, кроме таких устройств, как FRITZ! Box 7590 и 7530 уже поддерживают этот протокол.

Чтобы проверить, поддерживает ли маршрутизатор этот тип безопасности, мы должны войти в меню веб-конфигурации того же самого, через его шлюз по умолчанию, обычно это будет 192.168.0.1 или 192.168.1.1, хотя в случае ASUS мы можем поставить маршрутизатор .asus.com, и он приведет нас прямо на сайт администрирования маршрутизатора. В случае с AVM FRITZ! Box, просто введите «fritz.box» в панель навигации, и мы войдем.

Оказавшись внутри, мы должны пойти в » Беспроводная связь / Безопасность », В случае с ASUS, мы можем изменить настройки прямо из главного меню, в разделе« Состояние системы »и щелкнув по каждому из двух частотных диапазонов, мы можем легко изменить безопасность.

Если мы хотим более подробно ознакомиться с опциями, доступными во всем мире, мы должны перейти в раздел «Беспроводная связь», и здесь мы также увидим все, что связано с безопасностью беспроводной сети Wi-Fi. Очень важным аспектом является то, что этот маршрутизатор поддерживает WPA2 / WPA3-Personal для поддержки несовместимого оборудования.

В случае ASUS, если у нас есть сеть Wi-Fi AiMesh, нам придется выбрать да или да, режим WPA2-Personal или WPA2 / WPA3-Personal, поскольку эта система Wi-Fi Mesh в настоящее время не поддерживает WPA3. -Только для личного пользования. Сама прошивка нас об этом предупредит, если мы хотим AiMesh, необходимо активировать обратную совместимость, выбрав WPA2 / WPA3-Personal.

В случае маршрутизаторов AVM они поддерживают только WPA2 / WPA3-Personal, они не поддерживают только WPA3-Personal, поэтому у нас будет обратная совместимость

Это важно, потому что мы находимся в момент перехода от одного протокола к другому, и нам всегда придется поддерживать устаревшее несовместимое оборудование

Чтобы настроить протокол WPA3, мы должны перейти к » Wi-Fi / Безопасность / Шифрование », Как вы можете видеть здесь:

Если у вас другой бренд маршрутизаторов, безопасность WPA3 должна быть доступна в разделе безопасности, если у нас нет раскрывающегося списка, где можно выбрать этот параметр, это означает, что он просто несовместим (пока) с этим протоколом, и вы придется ждать новой прошивки, где она ее поддерживает.

Возможно, ли взломать

Как взламывать вай-фай сети, рассматривается далее. В первую очередь пользователям необходимо понимать, что сделать это действительно можно.

К сведению! Защитить свой вай-фай на 100 %, увы, не удается никому.

Взлом Wi-Fi пароля путем его подбора

Как подобрать пароль к вай-фаю? Если говорить об обычном подборе паролей, то для начала рекомендуется проверить самые простые и распространенные: 12345678, 87654321, 1213141516 и т. д. В данном случае не имеет значения, через что производится взлом: через компьютер, телефон с системой Android или iPhone.

Обратите внимание! Варианты можно подбирать разные, всегда встречаются пользователи, которые не слишком сильно заморачивается с защитой, а значит, угадать тоже получится

Брутфорс

Брутфорс, он же метод автоматического пароля или взламыватель. Если ничего не получилось, всегда можно воспользоваться программами для автоматического подбора паролей. Их работа достаточно проста, они просто подбирают все возможные комбинации до тех пор, пока не отыщут нужную. Сам процесс может занять как несколько минут, так и пару часов.

У данного варианта имеются свои плюсы и минусы. На старых моделях роутеров отсутствует защита от подобного рода атак, а вот на новых она есть. При этом после обнаружения самого факта взлома машина маркируется. Как результат, может происходить временная или постоянная блокировка к вай-фай подключению. Еще одна проблема заключается в том, что на андроиде или айфоне подобные программы работают не всегда качественно, это скорее для ноутбуков.

Подборка пароля возможна через специальную программу

Перехват хэндшейка

Еще вариант, как подключиться к чужим Wi-Fi, не зная пароля — это перехват хэндшейка. Данный метод считается наиболее рабочим. По факту это дополнительная разновидность брута, но с предварительным перехватом шифра и последующей его расшифровкой. Как примерно это выглядит:

- Человек работает в Сети.

- Соединение на короткое время прекращается.

- Происходит перезагрузка, а затем повторное подключение.

Вся суть в том, что во время перезагрузки устройство повторно направляет пароль от вай-фая в роутер. При успешном исходе происходит соединение с Сетью. Именно на этом этапе и происходит перехват. В простонародье его называют «рукопожатием».

Важно! Минус данного метода заключается в том, что изначально все данные передаются в зашифрованном виде, однако при желании их можно будет разобрать

WPS-код

Данный способ подходит для тех роутеров, на которых есть функция WPS. С ее помощью можно проводить подключение к Сети в упрощенном режиме. По умолчанию данная функция находится в автоматическом режиме на многих устройствах.

Разблокировка в данном случае проводится через ввод ПИН-кода от WPS. Это пароль, состоящий из восьми цифр. Подобрать их достаточно просто, тем более, что на некоторых моделях роутеров устанавливается единый заводской ПИН.

Обратите внимание! Пользователям рекомендуется отключать WPS функцию на своем адаптере. Фактически для работы она не несет никакой ценности, но повышает шансы на взлом

Взлом WPS кода

Фишинг

Относительно современный метод. С его помощью можно сделать вывод у другого пользователя сети своей страницы. При этом не обязательно нужно подключение. Самый простой вариант, как это можно сделать — создать точку доступа к сети вай-фай с идентичным наименованием. При наличии хорошего сигнала и одинакового имени пользователь рано или поздно ошибется и введет свои данные не в том поле. После того как пароль будет введен, он придет и на компьютер взломщика.

Базы паролей

Как подобрать пароль к вай-фай? Некоторые предпочитают использовать базы паролей. Однако стоит помнить, что в основном в них собраны данные по общественным местам, в которых есть Wi-Fi, это кафе, кинотеатры, зоны общепита и т. д. Стоит ли использовать подобные системы, решать самому пользователю.

Какую защиту ставить на Wi-Fi роутере

Важным вопросом считается защита сети Wi-Fi, в частности — какую выбрать.

На вай-фай роутер обязательно необходимо ставить защиту. Ввиду вышеуказанной информации, сделать правильное решение будет несложно.

Для настройки способа защиты, в частности, метода шифрования, необходимо обратиться в раздел дополнительных настроек на панели управления роутером (например, TP-Link с актуальной версией прошивки).

Во вкладке дополнительных настроек следует проверить беспроводной режим.

Обратите внимание! При использовании старой версии вай-фай роутера, необходимые для защиты конфигурации, находятся в разделе безопасной защиты. В открывшейся вкладке можно увидеть пункт периода обновления группового ключа WPA

В условиях повышенной безопасности происходит динамическое изменение реального цифрового шифровального ключа WPA. Обычно промежуток изменения задается в секундах. Если таковой пункт в конкретной версии роутера имеется, то трогать указанное по умолчанию значение нежелательно

В открывшейся вкладке можно увидеть пункт периода обновления группового ключа WPA. В условиях повышенной безопасности происходит динамическое изменение реального цифрового шифровального ключа WPA. Обычно промежуток изменения задается в секундах. Если таковой пункт в конкретной версии роутера имеется, то трогать указанное по умолчанию значение нежелательно.

На маршрутизаторах «Асус» все параметры Wi-Fi расположены на одной странице «Беспроводная сеть». Аналогично и у Zyxel Keenetic — раздел «Сеть Wi-Fi — Точка доступа — Wi-Fi шифрование»

В роутерах Keenetic без приставки «Zyxel» смена типа шифрования производится в разделе «Домашняя сеть».

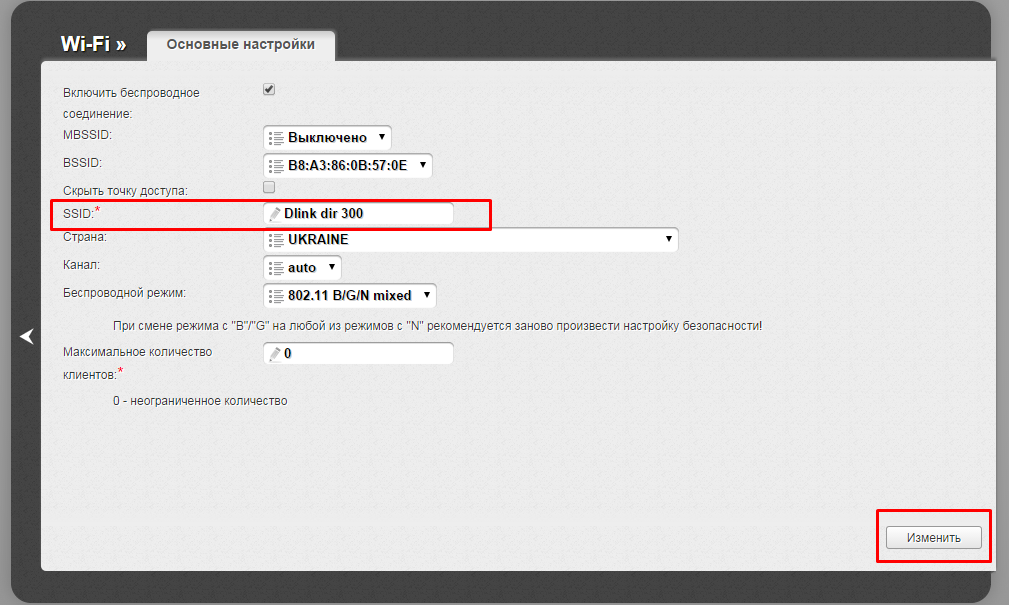

Настройка безопасности роутера D-Link На D-Link надо найти раздел «Wi-Fi — Безопасность».

Таким образом, на основании представленной в статье информации можно узнать, какой метод проверки подлинности Wi-Fi лучше, каким образом осуществить надежную защиту домашней, а также корпоративной сетей.

https://youtube.com/watch?v=TgV6b6w66x8

Бесконтрольность беспроводных сетей WLAN и WiFi

Зачастую владелец сети и ее администраторы даже не подозревают, что на предприятии развернута беспроводная сеть. Дешевизна беспроводных устройств, их распространенность и простота использования делает WiFi серьезным каналом утечки корпоративной информации.

Сотрудник может подключить к локальной сети беспроводную точку доступа или настроить на своем ноутбуке сетевой мост между беспроводным адаптером и локальной сетью. Он может забыть отключить беспроводной адаптер после работы с домашней сетью и т. п. Все это дает ему, а не исключено, что и внешнему злоумышленнику, возможность получения доступа к корпоративным данным.

Однажды, в ходе выездного обучения, проводились практические работы по курсу “Безопасность беспроводных сетей” и слушатели обнаружили “несанкционированную” точку доступа. При анализе трафика было обнаружено, что эта точка доступа не только позволяет неаутентифицированные подключения, но и выдает IP-адреса с корпоративного сервера DHCP. Оказалось, что один из сотрудников компании решил “поэкспериментировать” со своей домашней точкой доступа на работе и подключил AP к сети предприятия. В результате слушатели обнаружили не учебный, а вполне реальный инцидент.

Современные механизмы защиты сетей WLAN и WiFi

Поскольку WEP не обеспечивает адекватного уровня безопасности, для защиты беспроводных сетей довольно широко используются средства построения виртуальных частных сетей. В этом случае канальный уровень OSI признается небезопасным, а вся беспроводная сеть приравнивается к сети Интернет, доступ из которой в корпоративную сеть возможен только по каналу, защищенному средствами VPN на основе PPTP, IPSec в туннельном режиме или L2TP+IPSec. Однако использование VPN накладывает ряд ограничений на использование беспроводных сетей. Исчезает прозрачность, для работы с сетью требуется активизировать беспроводное подключение. И так достаточно небольшая пропускная способность беспроводного канала дополнительно утилизируется за счет служебного трафика протокола организации виртуальной частной сети. Могут возникать разрывы VPN соединения при интенсивном переключении между точками доступа.

Современная подсистема безопасности семейства стандартов 802.11 представлена двумя спецификациями: WPA и 802.11i. Первая из них, как и WEP, задействует для защиты трафика алгоритм RC4, но с динамической генерацией ключей шифрования. Устройства, поддерживающие 802.11i, в качестве алгоритма шифрования используют AES. Оба протокола, и 802.11i, и WPA для аутентификации устройств могут применять как статически распределяемый ключ, так и технологию 802.1X.

Технология 802.1X служит для аутентификации клиента перед получением доступа к канальному уровню технологии Ethernet даже при наличии физического подключения. Для аутентификации используется протокол EAP и его варианты (PEAP, EAP-TTLS, LEAP). В качестве сервера аутентификации может выступать сервер, реализующий необходимые расширения протокола RADIUS. Серьезным достоинством 802.1X является тот факт, что она может использоваться как в проводной, так и беспроводной сети. Т.е. компания может внедрить 802.1X для WiFi, а затем, по мере обновления активного сетевого оборудования задействовать ту же инфраструктуру для аутентификации проводных клиентов. Очень часто в рекомендациях по обеспечению безопасности беспроводных сетей фигурирует требование к отключению широковещательной рассылки идентификатора сети (SSID broadcast, guest mode и т.д.). В этом случае точка доступа прекращает рассылать широковещательные пакеты beacon с идентификатором сети и другой служебной информацией, облегчающей клиенту настройку.

Это может затруднить обнаружение беспроводной сети злоумышленником, обладающим невысокой квалифицикацией, но так же и усложнить настройку клиентских устройств (особенно, если точка доступа работает на граничных каналах).

Еще один часто используемый механизм доступа — авторизация по MAC-адресам имеет смысл использовать только как дополнительный механизм защиты, но не как основной, поскольку он довольно легко обходится злоумышленниками.

Поднимаем безопасность роутера

В последние годы все массовые заражения и взломы роутеров происходят благодаря обнаруженным уязвимостям и ошибкам в их прошивке. Яркий пример — вирус VPNFilter, поразивший более 500000 маршрутизаторов в 54 странах мира. Сейчас под угрозой находятся устройства от LinkSys, NetGear, TP-Link и Microtik, но не исключены и другие марки. Единственный на сегодня способ борьбы с этой заразой — сброс настроек и обновление прошивки роутера .

Сейчас это очень простая процедура. Достаточно скачать актуальную версию ПО на сайте производителя и скормить этот файл своему маршрутизатору. К тому же, на многих современных сетевых устройствах реализована функция автоматического обновления прошивки. В этом случае достаточно просто нажать кнопку и дождаться завершения процесса.

В обязательном порядке необходимо изменить пароль администратора на доступ к конфигурации устройства. Некоторое время назад по сети гулял вирус Trojan.Rbrute, который взламывал роутеры, на которых использовался либо заводской, либо очень простой пароль, вроде 1111,qwerty и т.п.

Пароль на доступ к настройкам желательно делать не менее 8-10 символов длиной и состоящим из цифр и букв разного регистра. Если Вы не пользуетесь различными функциями, вроде доступа через протоколы telnet и FTP — желательно убрать к ним доступ. Например, на роутерах Keenetic это делается в параметрах учётной записи.

Мало кто из обычных абонентов пользуется доступом к веб-интерфейсу из Интернета, а ведь это тоже потенциальная брешь в защите маршрутизатора. Не пользуетесь — отключите: