Словарь терминов VLAN

Ниже приведены некоторые важные термины и концепции, с которыми необходимо разобраться для лучшего понимания технологии, схем и примеров настройки VLAN собственного оборудования:

VLAN ID / VID

Это номер VLAN например, 4095, используемый сетевым оборудованием для распознавания и группировки членов одной и той же виртуальной сети

Здесь важно понимать, что значение имеет только число. Нельзя пометить ее, скажем, как VLAN 10 «Ivan» на одном коммутаторе и VLAN 10 «John» на другом

Как мы уже говорили, единственное, что действительно волнует систему — это цифры (VID).

Тег

Тег VLAN — это небольшой фрагмент информации, добавляемый к пакету, сообщающий сетевому оборудованию к какой VLAN принадлежит этот пакет.

Tagged

При настройке коммутатора с поддержкой VLAN вы будете часто сталкиваться со словом или в виде флажка или раскрывающегося меню для каждого физического порта на коммутаторе или маршрутизаторе.

При выборе «» — вы указываете коммутатору, что трафик на этом порту с , помеченный как , должен сохранять свой тег при входе в коммутатор или при выходе из него.

С такой меткой, при подключении устройства не поддерживающего VLAN, трафик для него будет невидимым, в то время как устройство поддерживающее VLAN, сможет принимать трафик и активно фильтровать его. Это полезно для транкинга чуть ниже мы доберемся и до этого понятия.

Untagged (порт доступа на Cisco)

В обратном порядке вы сообщаете коммутатору, что трафик с немаркированным будет удален при выходе из коммутатора, поэтому он будет представлен подключенному устройству как если бы это был обычный трафик не относящийся к VLAN.

Trunk

Это порт, передающий тегированный трафик одного или нескольких VLAN’ов. Этот порт еще называют магистральным, он не изменяет тег, а лишь пропускает кадры с тегами, разрешенными на этом конкретном порту. Магистраль формируется, когда вы помечаете несколько идентификаторов VID на одном порте одного коммутатора. Затем этот порт можно использовать для подключения другого коммутатора поддерживающего VLAN с возможностью использовать те же виртуальные локальные сети на нем.

Assigning IP Addresses to SVIs

To configure IP routing, you need to assign IP addresses to Layer 3 network interfaces. This enables communication with the hosts on those interfaces that use IP. IP routing is disabled by default, and no IP addresses are assigned to SVIs.

An IP address identifies a destination for IP packets. Some IP addresses are reserved for special uses and cannot be used for host, subnet, or network addresses. RFC 1166, “Internet Numbers,” contains the official description of these IP addresses.

An interface can have one primary IP address. A a subnet mask identifies the bits that denote the network number in an IP address.

Beginning in privileged EXEC mode, follow these steps to assign an IP address and a network mask to an SVI

VLAN в Cisco

Небольшой гайд по созданию технологии VLAN на популярных коммутаторах Cisco Catalyst.

Сети VLAN пронумерованы в диапазоне от 1 до 4094. Все настроенные порты принадлежат VLAN по умолчанию при первом включении коммутатора и вы не можете создавать, удалять или приостанавливать их.

Итак, создадим VLAN:

switch#configure terminal switch(config)# vlan 15 switch(config-vlan)# name accounting

Назначим интерфейс Ethernet для VLAN 15:

switch#configure terminal switch(config)# interface FastEthernet 0/1 switch(config-if)# switchport access vlan 15

Для проверки созданного VLAN, необходимо выполнить:

switch#show vlan

Примеры настройки

Базовая настройка VLAN (без настройки маршрутизации)

Для коммутатора sw3 маршрутизация между VLAN не настроена, поэтому хосты могут передаваться только в области одного VLAN.

Хосты для коммутатора sw1 в VLAN 2 могут взаимодействовать сами с собой и с хостами VLAN 2 коммутатора sw2. Правда они не могут взаимодействовать с хостами других VLAN коммутаторов sw1 и sw2.

Не все возможные настройки являются обязательными. К примеру, перечислять разрешенные VLAN для trunk не обязательно для его работы, но нужно выполнять явную настройку разрешенных VLAN.

Настройка trunk для sw1 и sw2 несколько отличается от sw3. Для него не нужно задавать инкапсуляцию trunk, так как sw3 может поддерживать только режим 802.1Q.

Конфигурация sw1 имеет вид:

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 15

switchport mode access

switchport access vlan 10

switchport mode access

switchport access vlan 10

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

Конфигурация sw2 имеет вид:

switchport mode access

switchport access vlan 10

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 1,2,10

Конфигурация sw3 имеет вид:

switchport mode trunk

switchport trunk allowed vlan 1,2,10,15

switchport mode trunk

switchport trunk allowed vlan 1,2,10

Оборудование и схема сети

Предположим, что у меня коммутатор 3 уровня cisco 3560 24 порта, он выглядит как то вот так.

Он будет маршрутизировать трафик между vlan в моей локальной сети, и к нему допустим будут подключены 3 коммутатора 2 уровня модели OSI, уровня доступа, коммутаторы cisco 2960, а сам cisco 3560 будет выступать в качестве коммутатора уровня распределения. Напомню, что на втором уровне коммутируется трафик на основе mac адресов. Уровень доступа это куда подключаются конечные устройства, в нашем случае компьютеры, сервера или принтеры.. Ниже схема.

Что такое коммутатор второго уровня

Коммутатор второго уровня это железка работающая на втором уровне сетевой модели OSI

- Коммутирует трафик на основе мак адресов

- Используется в качестве уровня доступа

- Служит для первичного сегментирования локальных сетей

- Самая маленькая стоимость за порт/пользователь

В технической документации коммутатор второго уровня обозначает в виде вот такого значка

Что такое коммутатор третьего уровня

Коммутатор третьего уровня это железка работающая на третьем уровне модели OSI умеющая:

- IP маршрутизация

- Агрегирование коммутаторов уровня доступа

- Использование в качестве коммутаторов уровня распределения

- Высокая производительность

В технической документации коммутатор третьего уровня обозначает в виде вот такого значка

Помогать мне будет в создании тестового стенда программа симулятор сети, Cisco packet tracer 6.2. Скачать Cisco packet tracer 6.2, можно тут. Вот более детальная схема моего тестового полигона. В качестве ядра у меня cisco catalyst 3560, на нем два vlan: 2 и 3, со статическими ip адресами VLAN2 192.168.1.251 и VLAN3 192.168.2.251. Ниже два коммутатора уровня доступа, используются для организации VLAN и как аплинки. В локальной сети есть 4 компьютера, по два в каждом vlan. Нужно чтобы компьютер PC3 из vlan2 мог пинговать компьютер PC5 из vlan3.

С целью мы определились можно приступать. Напоминать, про то что такое vlan я не буду можете почитать тут.

Настройка процесса маршрутизации между VLAN

Все настройки, касающиеся назначения портов VLAN, которые ранее выполнены для sw1, sw2, sw3 сохраняются. Для дальнейших настроек коммутатор sw3 используется как устройство 3-уровня.

Для этой схемы выполнять дополнительные настройки на маршрутизаторе не нужно. Коммутационная платформа будет реализовывать процесс маршрутизации между сетевыми конфигурациями разных VLAN, а к маршрутизатору будет отправляться трафик, который предназначен для других сетей.

Настройки для коммутатора sw3:

VLAN / интерфейс 3го уровня IP-адрес

VLAN 2 10.0.2.1 /24

VLAN 10 10.0.10.1 /24

VLAN 15 10.0.15.1 /24

Fa 0/10 192.168.1.2 /24

тобы включить маршрутизацию на коммутаторе нужно:

sw3(config)# ip routing

Для определения адреса в VLAN, который будет использован, как маршрут по умолчанию для компьютерных систем во VLAN 2:

sw3(config)# interface Vlan2

sw3(config-if)# ip address 10.0.2.1 255.255.255.0

sw3(config-if)# no shutdown

Чтобы задать адрес для VLAN 10:

sw3(config)# interface Vlan10

sw3(config-if)# ip address 10.0.10.1 255.255.255.0

sw3(config-if)# no shutdown

Процесс перевода интерфейсов в режим 3-го уровня

Интерфейс fa0/10 соединяется с маршрутизатором и может переводиться в режим 3-го уровня. Для выполнения этой процедуры с заданием IP-адреса нужно:

sw3(config)#interface FastEthernet 0/10

sw3(config-if)# no switchport

sw3(config-if)# ip address 192.168.1.2 255.255.255.0

sw3(config-if)# no shutdown

R1 будет играть роль шлюза по умолчанию для конкретной сети. Информация, которая не предназначена для сети VLAN будет передаваться к R1.

Для настройки маршрута по умолчанию нужно выполнить:

sw3(config) ip route 0.0.0.0 0.0.0.0 192.168.1.1

Что такое VLAN?

VLAN (Virtual Local Area Network) — технология, логически разделяющая и изолирующая одну или несколько физических локальных сетей на несколько виртуальных широковещательных доменов.

По сути, это совокупность устройств или сетевых узлов, взаимодействующих друг с другом, как если бы они составляли единую проводную локальную сеть. На самом же деле, они существуют в одном или нескольких сегментах LAN.

С технической точки зрения сегмент отделен от остальной сети мостом, маршрутизатором или коммутатором. Это означает, что когда одна рабочая станция рассылает пакеты, они достигают всех других рабочих станций в рамках VLAN, в пределах зоны ее покрытия. Сети VLAN обходят физические ограничения локальной сети благодаря своей виртуальной природе, позволяя организациям их масштабировать и сегментировать для повышения мер безопасности и уменьшения сетевой задержки.

Это решение исключает множество из возможных осложнений, существующих при использовании обычных локальных сетей, включая чрезмерный сетевой трафик и коллизии.

Например, когда две рабочие станции одновременно отправляют пакеты данных по LAN, подключенной через концентратор, данные конфликтуют и не передаются должным образом (коллизия). Конфликт распространяется по всей сети и она становится перманентно занята, требуя от пользователей дождаться завершения конфликта, и до восстановления работоспособности исходные данные снова и снова отправляются повторно.

Сети VLAN снижают вероятность коллизий и уменьшают количество сетевых ресурсов, расходуемых впустую, поскольку они действуют как сегменты LAN. Пакеты данных, отправляемые с рабочей станции в сегменте, передаются мостом или коммутатором, не посылающим информацию о конфликтах, а отправляющим широковещательную рассылку на все сетевые устройства. По этой причине сегменты называются «доменами коллизий».

VLAN обладает большей функциональностью, чем сегмент локальной сети, поскольку обеспечивает повышенную безопасность данных и возможность использования логических разделов, так как действует как отдельная LAN, хотя составляет только сегмент. Кроме того, разделять ее можно не только по физическому расположению сетевых устройств. Ее составляющие можно сгруппировать по отделам, проектным группам или любому другому логическому организационному принципу.

Конфигурация маршрутизации Cisco Vlan

Хотите узнать, как настроить маршрутизацию Cisco Vlan с помощью командной строки? В этом уроке мы расскажем вам все шаги, необходимые для настройки маршрутизации Ip между виртуальными интерфейсами на коммутаторе Cisco 3750 с использованием командной строки.

Вам нужно проверить, поддерживает ли коммутатор IOS несколько виртуальных интерфейсов.

Обычно такие коммутаторы, как 2960, поддерживают только 1 виртуальный интерфейс.

Вам нужен коммутатор, который поддерживает минимум 2 виртуальных интерфейса.

Cisco Switch Playlist:

На этой странице мы предлагаем быстрый доступ к списку видеороликов, связанных с Cisco Switch.

Playlist

Не забудьте подписаться на наш канал YouTube, названный FKIT.

Связанный учебник Cisco Switch:

На этой странице мы предлагаем быстрый доступ к списку руководств, связанных с коммутатором Cisco.

Список учебных пособий

Учебное пособие — Маршрутизация Vlan на коммутаторе Cisco

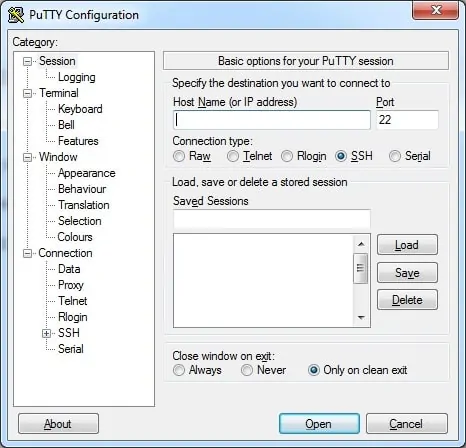

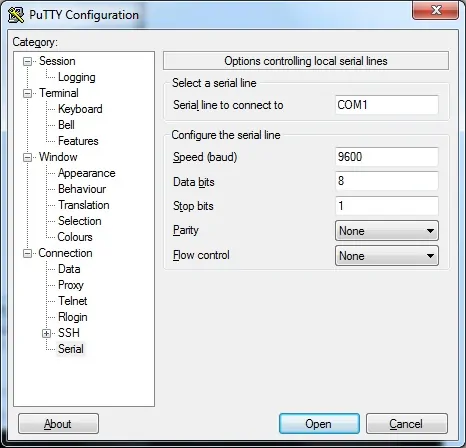

Во-первых, вам нужно получить доступ к консоли вашего коммутатора Cisco.

В нашем примере мы будем использовать программное обеспечение Opensource с именем Putty и компьютер под управлением Windows.

Программное обеспечение Putty доступно на веб-сайте putty.org.

По окончании загрузки запустите программное обеспечение и дождитесь следующего экрана.

Чтобы получить доступ к консоли модели Cisco Switch 2960 или 3750, вам необходимо выбрать категорию Serial Connection и использовать следующие параметры:

• Тип подключения: последовательный

• Последовательная линия: COM1

• Скорость: 9600

Если COM1 не работает, вам нужно будет попытаться использовать COM2, COM3, COM4 или следующий.

Используя консоль, telnet или ssh, подключитесь к командной строке коммутатора и войдите в систему с пользователем, имеющим административные привилегии.

На экране приглашения введите регистрационную информацию администратора.

После успешного входа в систему отобразится консольная консоль.

Switch>

Используйте команду enable для входа в режим привилегий.

Switch> enable

Используйте команду терминала конфигурации, чтобы войти в режим конфигурации.

Switch# configure terminal

Создайте 2 новых Vlans, выберите идентификационный номер и добавьте краткое описание.

Switch(config)# vlan 100

Switch(config-vlan)# name Server Network

Switch(config)# vlan 200

Switch(config-vlan)# name Desktop Network

Switch(config-vlan)# exit

В режиме конфигурации вам необходимо создать 2 виртуальных интерфейса.

Switch(config)# interface vlan 100

Switch(config-if)# ip address 192.168.100.1 255.255.255.0

Switch(config-if)# exit

Switch(config)# interface vlan 200

Switch(config-if)# ip address 192.168.200.1 255.255.255.0

Switch(config-if)# exit

В режиме конфигурации вам необходимо включить IP-маршрутизацию на устройстве.

Switch(config)# ip routing

Switch(config)# exit

В нашем примере были настроены виртуальные коммутационные интерфейсы Vlan100 и Vlan200.

В нашем примере функция IP-маршрутизации была включена на устройстве.

Чтобы проверить конфигурацию, настройте порт коммутатора на рабочем столе Vlan.

Switch(config)# interface gigabitethernet0/40

Switch(config)# switchport mode access

Switch(config-if)# switchport access vlan 200

Switch(config-if)# exit

Switch(config)# exit

Подключите компьютер к порту коммутатора 40, настройте IP-адрес в той же сети.

Использовать виртуальный IP-адрес коммутатора в качестве шлюза по умолчанию.

IP-адрес: 192.168.200.10

Маска сети: 255.255.255.0

Шлюз: 192.168.200.1

Откройте приглашение DOS и попробуйте выполнить ping на IP-адрес виртуального интерфейса 100.

C:\> ping 192.168.100.1

В нашем примере функция маршрутизации Vlan была настроена на коммутаторе Cisco.

Не забудьте сохранить конфигурацию коммутатора.

Switch# copy running-config startup-config

Вы успешно настроили маршрутизацию между Vlans на коммутаторе Cisco.

2018-07-25T13:27:26-03:00

Настройка Access портов

Для назначения коммутационного порта в VLAN нужно:

sw1(config)# interface fa0/1

sw1(config-if)# switchport mode access

sw1(config-if)# switchport access vlan 2

Диапазон коммутационных портов с fa0/4 до fa0/5 для VLAN 10 выполняется следующим образом:

sw1(config)# interface range fa0/4 – 5

sw1(config-if-range)# switchport mode access

sw1(config-if-range)# switchport access vlan 10

Чтобы просмотреть информацию о состоянии VLAN нужно:

sw1# show vlan brief

VLAN Name Status Ports

1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9,

Fa0/10, Fa0/11, Fa0/12, Fa0/13,

Fa0/14, Fa0/15, Fa0/16, Fa0/17,

Fa0/18, Fa0/19, Fa0/20, Fa0/21,

Fa0/22, Fa0/23, Fa0/24

2 test active Fa0/1, Fa0/2

10 VLAN0010 active Fa0/4, Fa0/5

15 VLAN0015 active Fa0/3

Преимущества VLAN

Организации получают большую выгоду от использования VLAN, включая повышенную производительность, большую гибкость в конфигурации сети и формировании рабочих групп, а также сокращение административных усилий. Вот некоторые из преимуществ:

- Сети VLAN экономически эффективны, поскольку рабочие станции при таком подходе обмениваются данными друг с другом через коммутаторы и не требуют подключения маршрутизаторов если только они не отправляют данные за пределы VLAN, облегчая управление увеличивающейся нагрузкой.

- Сети VLAN дают большую гибкость, чем невиртуальные сетевые решения, ведь они настроены на основе критериев порта, протокола или подсети, что позволяет при необходимости изменять структуру сети. Кроме того, они позволяют разным группам пользователей совместно использовать технологию, даже если они работают в отдельных зданиях.

- Сети VLAN позволяют администраторам сети автоматически ограничивать доступ определенной группе пользователей, разделяя рабочие станции на разные изолированные сегменты LAN, сокращая тем самым время уделяемое на настройку системы и применение мер безопасности.

- VLAN уменьшает размер широковещательных доменов, ограничивая которые отсеиваются сообщения не предназначенные для сети. А еще это значительно снижает трафик.

- Повышение безопасности сети. Виртуальные границы, созданные VLAN, могут пересекать только маршрутизаторы, при помощи которых используя стандартные меры безопасности к VLAN можно гибко ограничить доступ извне.

- VLAN легко управлять, поскольку пользователи с аналогичными сетевыми требованиями используют одну и ту же виртуальную сеть. Все процедуры, настроенные для конкретной сети, реализуются при назначении портов.

- VLAN упрощают управление проектами и приложениями. Существует возможность объединить пользователей и сетевые устройства для поддержки бизнеса и сгруппировать их по функциональности, а не по местоположению.

Cisco 2960 маршрутизация между vlan

После обновления IOS на вашем коммутаторе появится параметр «lanbase-routing», который нужно включить, используя SDM:

После проведенных изменений с SDM необходимо перезагрузить коммутатор для применения нового шаблона, так как он изменяет ресурсы, распределяемые TCAM-ом. Если же вы не выполните перезагрузку, то изменения не вступят в силу, что можно увидеть с помощью команды:

Раз уж мы имеем правильный SDM, загруженный на коммутаторе (lanbase-routing), следующим шагом будет включение маршрутизации:

После этого, мы сможем увидеть таблицу маршрутизации на Cisco 2960:

Главное, что вам нужно запомнить – это ограничение на 16 статических маршрутов.

Если же вы добавите в конфигурационном режиме, например, 22 маршрута, то в таблицу маршрутизации попадет только 16 из них. Остальные же будут просто проигнорированы:

Как можно увидеть на иллюстрации выше, первый маршрут маркируется как C (connected), то есть маршрут на подсеть Vlan1, второй – L (local) – собственно адрес управления коммутатором из Vlan1, остальные же 16 маршрутов промаркированы как S (static) – статические маршруты в другие подсети. Сколько будет vlan-ов – столько же будет и connected-маршрутов на данные подсети. Таким образом, мы получили работающую маршрутизацию между vlan на коммутаторе Cisco 2960.

Также стоит отметить один интиересный факт – другой интерфейс vlan пропал из таблицы маршрутизации (172.16.1.0/24, который присутствовал на предыдущем скриншоте и является connected-маршрутом). Таким образом, можно сделать вывод о том, что маршрутизация на Cisco 2960 реально ограничена, однако для L2-коммутатора это и так достижение.

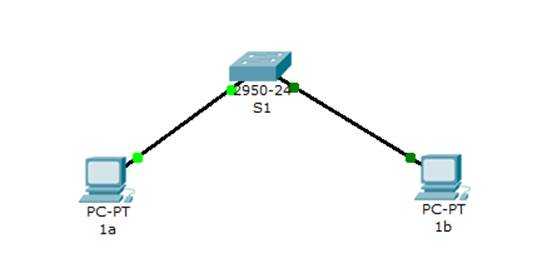

Настройка виртуальных локальных сетей на одном коммутаторе

В программе

Cisco Packet Tracer 5.0 собирается схема сети, состоящая из двух

компьютеров(1а, 1б) и одного коммутатора Cisco 2950-24(S1).

Интерфейс Ethernet узла 1а присоединен к интерфейсу Fa0/2 коммутатора S1 с помощью прямого кабеля. Интерфейс

Ethernet узла 1b присоединен к интерфейсу Fa0/3 коммутатора S1 с помощью прямого кабеля. Схема сети

представлена на рис. 1.

Рис. 1

IP-адреса

на узлах задаются согласно табл 1.

Табл.1 Параметры сетевых устройств

|

Наименование |

Имя узла/интерфейса |

Адрес сетевой платы интерфейса |

Адрес VLAN1 |

|

Коммутатор |

S1 |

Нет |

172.16.1.2/24 |

|

Узел 1а |

Нет |

172.16.1.10/24 |

Нет |

|

Узел 1b |

Нет |

172.16.1.11/24 |

Нет |

В настройках конфигурации коммутатора

задается его имя, пароль консоли, пароль сеанса Telnet и пароли привилегированного режима:

Switch>enable

Switch#conf t

Switch(config)#hostname S1

S1(config)#enable password

cisco

S1(config)#enable secret

cisco123

S1(config)#line console 0

S1(config-line)#

S1(config-line)#password

cisco_con

S1(config-line)#login

S1(config-line)#exit

S1(config)#line vty 0 15

S1(config-line)#password

cisco

S1(config-line)#login

S1(config-line)#exit

S1(config)#

Коммутатору назначается

IP-адрес и шлюз по умолчанию:

S1(config)#interface

vlan1

S1(config-if)#ip

address 172.16.1.2 255.255.255.0

S1(config-if)#no

shutdown

S1(config-if)#exit

S1(config)#ip

default-gateway 172.16.1.1

S1(config)#end

S1#

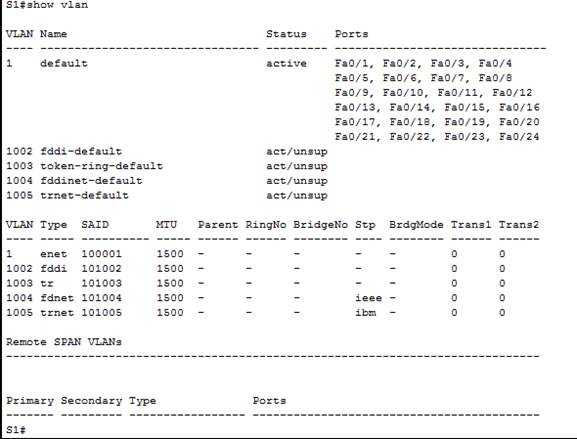

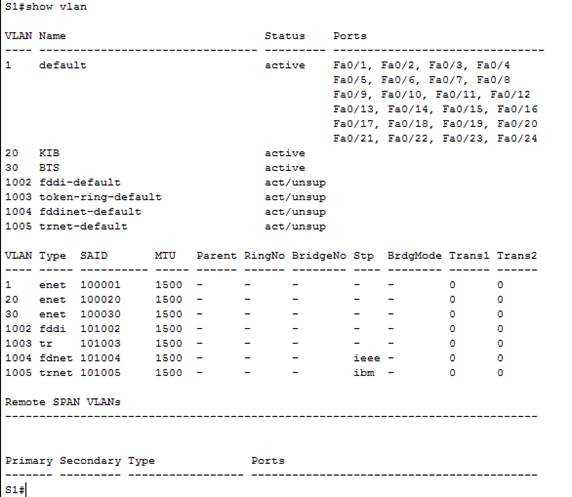

Проверка настройки VLAN по умолчанию:

S1#show vlan

Листинг команды представлен на рис. 2.

Рис. 2

Изначально все порты коммутатора

присвоены сети VLAN 1. Ее использование на практике

нецелесообразно. Создадим две дополнительные сети VLAN на коммутаторе и присвоим им имена:

S1#conf t

Enter configuration

commands, one per line. End with CNTL/Z.

S1(config)#vlan 20

S1(config-vlan)#name KIB

S1(config-vlan)#exit

S1(config)#vlan 30

S1(config-vlan)#name BTS

S1(config-vlan)#exit

S1(config)#

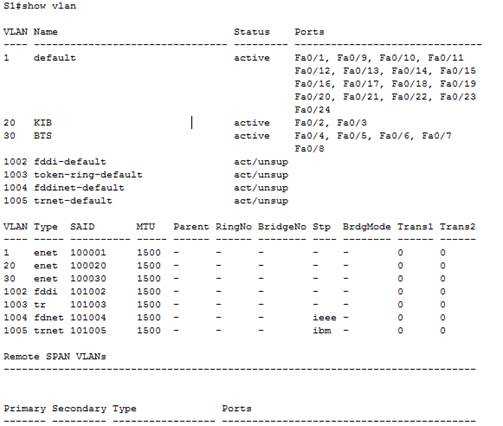

Проверим создание новых VLAN с помощью команды show vlan:

S1#show vlan

Листинг команды представлен на рис. 3.

Рис. 3

В списке появились две новые VLAN.

Назначим сетям VLAN соответствующие интерфейсы. Назначим

порт Fa0/2 коммутатора 1 сети VLAN 20, а порты Fa0/3 – Fa0/8 – сети VLAN 30:

S1#conf

t

S1(config)#int

Fa0/2

S1(config-if)#switchport

access vlan 20

S1(config-if)#exit

S1(config)#interface

range Fa0/3-8

S1(config-if-range)#switchport

access vlan 30

S1(config-if-range)#end

Проверим назначение

интерфейсов с помощью команды show running-config:

S1#show running-config

Листинг команды представлен ниже:

Building configuration…

Current configuration :

1306 bytes

version 12.1

no service timestamps log

datetime msec

no service timestamps debug

datetime msec

no service password-encryption

hostname S1

enable secret 5

$1$mERr$5.a6P4JqbNiMX01usIfka/

enable password cisco

interface FastEthernet0/1

interface FastEthernet0/2

switchport access vlan 20

…………..

interface FastEthernet0/8

switchport access vlan 30

interface FastEthernet0/9

……………

interface FastEthernet0/24

interface Vlan1

ip address 172.16.1.2

255.255.255.0

ip default-gateway

172.16.1.1

line con 0

password cisco_con

login

line vty 0 4

password cisco

login

line vty 5 15

password cisco

login

end

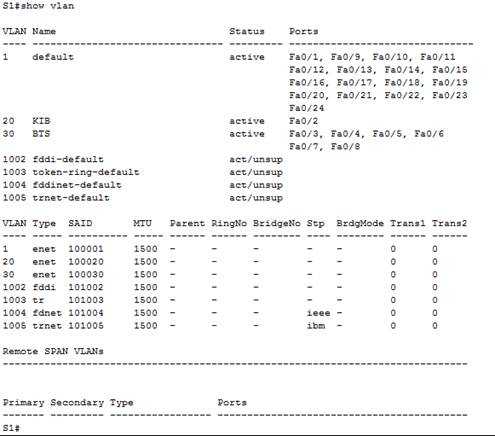

Проверим назначение портов новым VLAN с помощью команды show vlan:

S1#show vlan

Листинг команды представлен на рис. 4.

Рис. 4

Рассмотрим другие команды, которые

можно использовать для отображения информации разного объема или определенных фрагментов

информации:

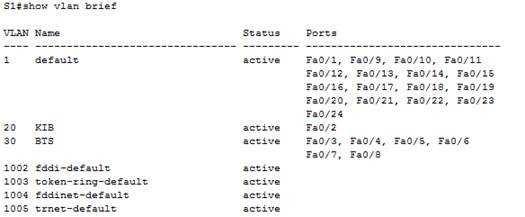

S1#show vlan brief

Выводит сводный список, в котором

отображаются только активные VLAN и их порты. Ее листинг представлен на рис. 5.

Рис. 5

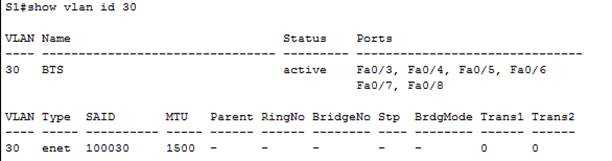

S1#show vlan id 30

Выводит сведения об определенной

VLAN по ее идентификатору. Ее листинг представлен на рис. 6.

Рис. 6

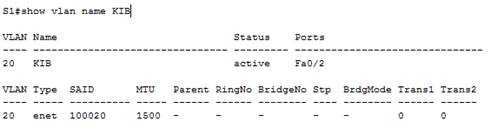

S1#show vlan name KIB

Выводит сведения об VLAN по ее

имени. Ее листинг представлен на рис. 7.

Рис.

7

Порты,

подключенные к коммутатору и узлу 1b, были помещены в одну VLAN, а узел 1a — в

другую. Несмотря на то, что узлы подключены к одному коммутатору, кажется, что

в сети имеется два отдельных коммутатора. Это можно доказать проверкой

соединения.

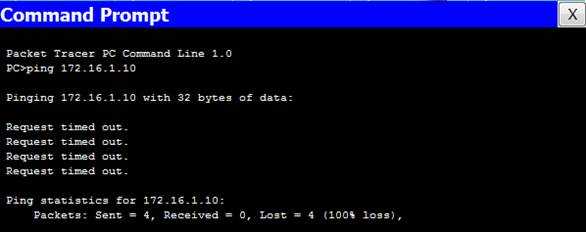

Отправим эхо-запрос с узла

1b на узел 1а. Результат приведен на рис. 8.

Рис. 8

Попробуем

изменить настройки VLAN. Назначим порт Fa0/3 коммутатора S1 сети VLAN 20:

S1(config)#interface

Fa0/3

S1(config-if)#switchport

access vlan 20

S1(config-if)#end

Проверим

внесены ли изменения с помощью команды show vlan:

S1#show

vlan

Листинг команды представлен на рис. 9.

Рис. 9

В листинге видно, что порт Fa0/3 коммутатора S1 был переназначен сети VLAN 20.

Общие принципы настройки Cisco-оборудования

Чтобы обеспечивать высокий уровень безопасности коммутаторы Cisco поддерживают два режима ввода команд:

- пользовательский – используется для поверки состояния оборудования;

- привилегированный – применяется для того, чтобы менять конфигурацию коммутатора (он является аналогом режима администратора для Windows или root для UNIX).

Если в строке перед командой есть символ «#», то активный привилегированный режим. Как и в системе UNIX при вводе пароля на экране он отображаться не будет. Чтобы перейти в привилегированный режим используется команда enable, а для выхода disable.

Первоначальная настройка коммутатора. Когда во время первой загрузки установочный мастер выдаст сообщение пошаговой настройки нужно от нее отказаться: Continue with configuration dialog? [yes/no]: no. После этого загрузится пользовательский режим: Switch>

Далее следует перейти в привилегированный режим. По умолчанию пароль отсутствует, поэтому нужно просто нажать на «Enter».

Чтобы задать настройки, которые относятся ко всему коммутатору, нужно активировать режим глобальной конфигурации. Чтобы настраивать отдельные интерфейсы используют соответствующий режим интерфейса.

Пример настройки

Конфигурационные файлы для первой схемы:

Для конфигурации sw1:

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 2

switchport mode access

switchport access vlan 15

switchport mode access

switchport access vlan 10

switchport mode access

switchport access vlan 10

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,10,15

Для конфигурации R1:

encapsulation dot1q 2

ip address 10.0.2.1 255.255.255.0

encapsulation dot1q 10

ip address 10.0.10.1 255.255.255.0

encapsulation dot1q 15

ip address 10.0.15.1 255.255.255.0

Steps for Configuring Routing

By default, IP routing is disabled on the switch. For detailed IP routing configuration information, see the Cisco IOS IP Configuration Guide, Release 12.2 from the Cisco.com page under Documentation > Cisco IOS Software Releases > 12.2 Mainline > Configuration Guides.

In these procedures, the specified interface must be a switch virtual interface (SVI)—a VLAN interface created by using the interface vlan vlan_id global configuration command and by default a Layer 3 interface. All Layer 3 interfaces on which routing will occur must have IP addresses assigned to them. See the .

Note The switch supports 16 static routes (including user-configured routes and the default route) and any directly connected routes and default routes for the management interface. The switch can have an IP address assigned to each SVI. Before enabling routing, enter the sdm prefer lanbase-routing global configuration command and reload the switch.

Procedures for configuring routing:

![Catalyst 2960 and 2960-s software configuration guide, 12.2(55)se - configuring static ip unicast routing [cisco catalyst 2960 series switches] - cisco](http://zv-prhost.ru/wp-content/uploads/d/0/f/d0fb273775c3c2a9f9259ab2518c0615.png)

![Учебное пособие - настройка маршрутизации vlan на коммутаторе cisco [command-line]](http://zv-prhost.ru/wp-content/uploads/f/d/0/fd07318dbfe514e0211e291e65a0c248.jpeg)