CRM-системы — основной инструмент для управления взаимодействием с клиентами, фиксирующий все соприкосновения с потенциальными

ISO 45001 — это не просто стандарт, это инструмент, который помогает вашей компании создать

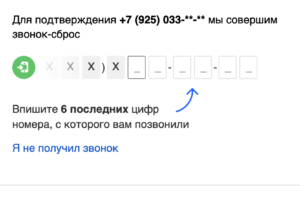

uCaller — платформа, оказывающая услуги авторизации звонком по коду в номере и голосом, представляет новый

21 век — век информационных технологий. Информация стала новым инструментом, способным влиять на все

Информационные технологии давно стали неотъемлемой частью бизнеса, обеспечивая его полезными инструментами для организации бизнес-процессов,

Правильное оформление отказного письма позволит избежать блокировок и снизить риски при продаже на Wildberries,

EdMe.pro – это инновационная образовательная площадка, разработанная для тех, кто стремится изменить свою судьбу

Аналитика маркетплейсов — эффективный инструмент для принятия грамотных управленческих решений, опирающихся на актуальные данные.

uCaller — сервис, позволяющий автоматизировать авторизацию на образовательных онлайн-платформах с помощью передачи индивидуального кода

Ниже — обзор нескольких проверенных и надежных хостинг-провайдеров. Он поможет сориентироваться среди множества предложений

Обучение языковых моделей требует значительных вычислительных ресурсов и правильной конфигурации серверного окружения.

Whatcrm — решение для простого и быстрого подключения WhatsApp и Telegram к CRM компании.

Morrowind стала популярной благодаря своему уникальному стилю и проработанному лору, а также новаторским графическим

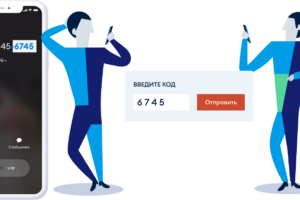

На примере сервиса Ucaller, предоставляющего такой сервис, можно увидеть, что доставлять коды можно двумя

Novofon — комплексное решение, позволяющее начать продажи товаров или услуг буквально в день обращения.

К слову, если вам нужен VPS для хранения данных, здесь можно найти услугу VPS

Популярный хостинг-провайдер PQ.Hosting предлагает революционный сервис, позволяющий клиентам получить полностью настроенный и готовый к

«BRG-Consulting» — официальный партнер фирмы «1С», оказывающий услуги внедрения всей линейки ее продуктов.

Regfon, как комплексное решение, включает услуги по продаже/аренде виртуальных номеров, ВАТС и оборудования для

Ниже — обзор популярных сервисов авторизации по звонку, с помощью которых вы сможете быстро

uCaller — программное обеспечение, позволяющее упростить авторизацию покупателей в онлайн-магазинах, сделав ее приятнее для

С его помощью вы сможете объединить в одно окно мессенджеры WhatsApp, Facebook, Instagram, Telegram,

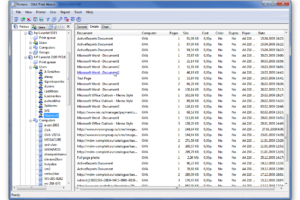

Продукт выпущен отечественной компанией с 20 летним стажем разработки программ и состоящей в «Едином

Омниканальная связь обеспечивает лучший клиентский опыт, позволяя потенциальным и действующим заказчикам переключаться между каналами связи,

Отличительной особенностью провайдера является стратегия взаимодействия с клиентами, которая строится на потребностях каждого отдельного

Если вам нужно разместить физический сервер в надежном дата-центре или арендовать виртуальный облачный сервер,

Интеграции позволяют быстро и просто объединять различные компоненты IT-инфраструктуры в единую систему, например, CRM

ActiveCloud – компания с офисами в России и Беларуси, работающая в сфере хостинг услуг

ANYSERVER — компания, занимающаяся поставками серверного б/у оборудования из Европы. За 10 лет работы она