Несколько терминальных серверов и dns round robin

При наличие нескольких серверов терминалов, мы можем создать несколько записей в DNS, чтобы получать по round robin разные серверы:

![]()

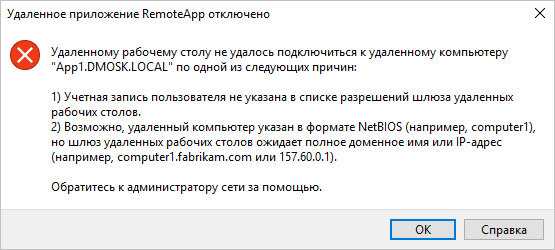

Однако, при попытке подключиться к незарегистрированному серверу мы увидим ошибку:

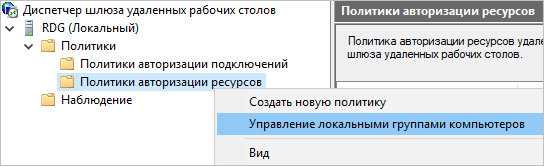

Для решения переходим в настройку шлюза — кликаем правой кнопкой по Политики авторизации ресурсов и выбираем Управление локальными группами компьютеров:

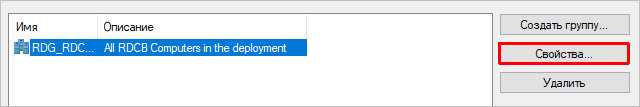

Выбираем нужную группу компьютеров и нажимаем Свойства:

* в моем случае это была единственная группа, созданная по умолчанию.

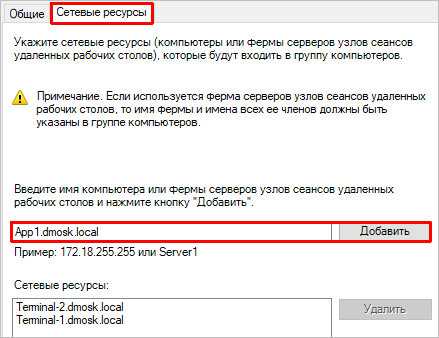

На вкладке Сетевые ресурсы добавляем имя, созданное в DNS:

Теперь подключение будет выполняться без ошибок.

Настройка клиента

Настройку клиента начинаем с того, что копируем с компьютера-сервера на компьютер-клиент следующие файлы:

- Файлы ключей и сертификатов в соответствии с вариантами их создания, как указано выше.

- Файл установщика, так как программа одинаковая как для сервера, так и для клиента. Отличия только в файлах конфигурации.

Запускаем установку OpenVPN. Все компоненты оставляем как есть, путь установки тоже по умолчанию. Установка TAP-адаптера — да.

Переходим в папку установки OpenVPN и создаем папку ssl. в нее копируем файлы ключей и сертификатов для данного клиента.

Возвращаемся в каталог установки и из папки C:\Program Files\OpenVPN\sample-config копируем файл client.ovpn в папку C:\Program Files\OpenVPN\config.

Открываем его в Notepad++. И исправляем:

Не забываем изменить user на имя которое вы присвоили данному клиенту.

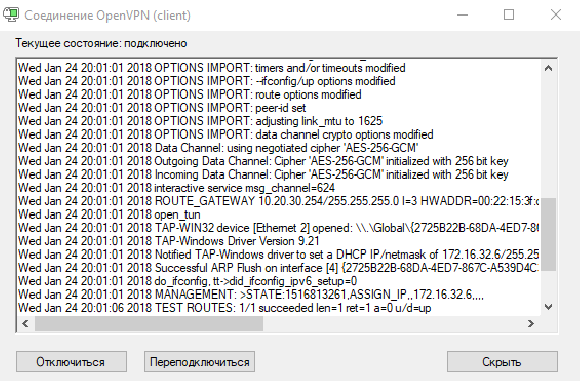

Сохраняем. Запускаем OpenVPN GUI на рабочем столе обязательно от имени администратора. Нажимаем правой кнопкой по появившемуся в трее значку и выбираем «Подключиться»:

Появится следующее окно.

Теперь можно проверить соединение ping.

На этом пока все. Дополнительную настройку OpenVPN см здесь.

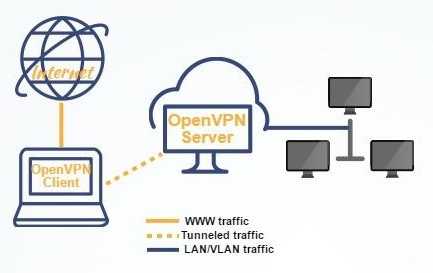

VPN подключение на Windows 10

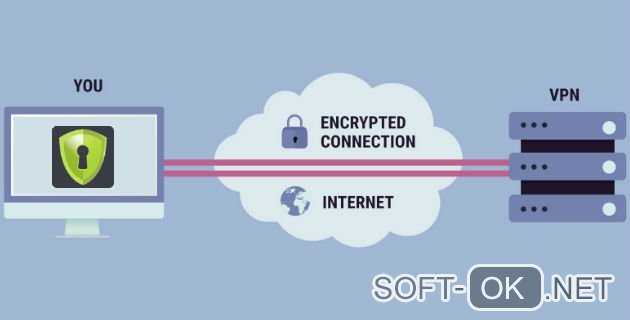

VPN – частная виртуальная сеть, которая дает пользователям возможность отправки и получения информации в сетях общего доступа. Происходит это таким образом, что складывается впечатление того, что компьютер подключен к сети частного типа без посредников (Рисунок 2).

Помимо этого, такие соединения используются для скрытия части трафика интернета от провайдера. Это подходит для тех юзеров, кто не хочет разделять с продавцом сетевых услуг свои действия. Например, данные серфинга, закачек и другие.

Рисунок 2. Принцип работы ВПН соединения

С помощью такого подключения вы сможете обеспечить тайну ПК свойств и трафика, обеспечит конфиденциальность.

Для изменения параметров сети, необходимо знать ip адрес и иметь минимальные навыки пользования компьютером, чтобы создать профиль VPN.

VPN не делает вас анонимным пользователем интернета

Так что же такое тогда VPN и для чего она нужна? В этой части статьи я кратко расскажу о функции VPN, а далее разберемся с настройкой собственного сервера.

Каждый раз, когда вы подключаете свой компьютер или смартфон к VPN-серверу, вы устанавливаете зашифрованный туннель между вашим устройством и этим сервером. Никто не может видеть, какие данные передаются внутри этого туннеля, даже ваш провайдер.

И все же, это не делает вас анонимным пользователем. Вы просто перекладываете риск на тот самый туннель VPN, а компания, которая предоставляет VPN-сервис, может видеть весь ваш интернет-трафик. Такие компании могут продавать ваши данные в рекламных целях.

Вот почему я не рекомендую подписываться на незнакомые вам VPN-сервисы и еще и платить им — третьи лица могут продавать ваши данные налево и направо.

В качестве примечания, многие сайты теперь полагаются на HTTPS для установления безопасного соединения между вашим браузером и веб-сайтом, который вы используете. Вы должны устанавливать расширение HTTPS везде и использовать его при любой возможности.

Но VPN-сервисы могут быть и полезны. Иногда вы не можете получить доступ к веб-сайту из общедоступной сети, так как он заблокирован. Например, если вы находитесь в Китае, то вам придется использовать VPN, чтобы иметь доступ к своей учетной записи Gmail.

Настройка сервера

Переходим в папку C:\Program Files\OpenVPN\config-auto (или для старой версии C:\Program Files\OpenVPN\config) и создаем файл server.ovpn. Открываем его на редактирование и приводим к следующему виду:

port 443

proto udp

dev tun

dev-node «VPN Server»

dh «C:\\Program Files\\OpenVPN\\ssl\\dh.pem»

ca «C:\\Program Files\\OpenVPN\\ssl\\ca.crt»

cert «C:\\Program Files\\OpenVPN\\ssl\\cert.crt»

key «C:\\Program Files\\OpenVPN\\ssl\\cert.key»

server 172.16.10.0 255.255.255.0

max-clients 32

keepalive 10 120

client-to-client

compress

ncp-disable

fast-io

cipher AES-256-CBC

persist-key

persist-tun

status «C:\\Program Files\\OpenVPN\\log\\status.log»

log «C:\\Program Files\\OpenVPN\\log\\openvpn.log»

verb 4

mute 20

* где port — сетевой порт (443 позволит избежать проблем при использовании Интернета в общественных местах, но может быть любым из свободных, например 1194, занятые порты в Windows можно посмотреть командой netstat -a); dev-node — название сетевого интерфейса; server — подсеть, в которой будут работать как сам сервер, так и подключенные к нему клиенты.

** так как в некоторых путях есть пробелы, параметр заносится в кавычках.

*** при использовании другого порта необходимо проверить, что он открыт в брандмауэре или на время тестирования отключить его.

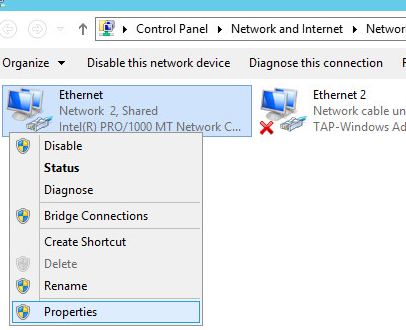

В сетевых подключениях Windows открываем управление адаптерами — TAP-адаптер переименовываем в «VPN Server» (как у нас указано в конфигурационном файле, разделе dev-node):

Теперь открываем службы Windows и находим «OpenVpnService». Открываем ее, настраиваем на автозапуск и включаем:

Если служба в запущенном состоянии, то перезапускаем ее.

Ранее переименованный сетевой интерфейс должен включиться:

VPN-сервер работает. Проверьте, что сетевой адаптер VPN Server получил IP 172.16.10.1. Если он получает что-то, на подобие, 169.254…, выключаем сетевой адаптер — перезапускаем службу OpenVpnService и снова включаем сетевой адаптер.

Если в нашей системе включен брандмауэр, необходимо открыть порт для OpenVPN. Это быстрее всего сделать из командной строки — открываем ее от администратора и вводим:

netsh advfirewall firewall add rule name=»ALLOW OpenVPN» dir=in action=allow protocol=UDP localport=443

* где 443 — наш порт, который мы решили задействовать под OpenVPN; UDP — протокол, который мы настроили в конфигурационном файле сервера.

windows 2012 r2: настройка vpn сервера

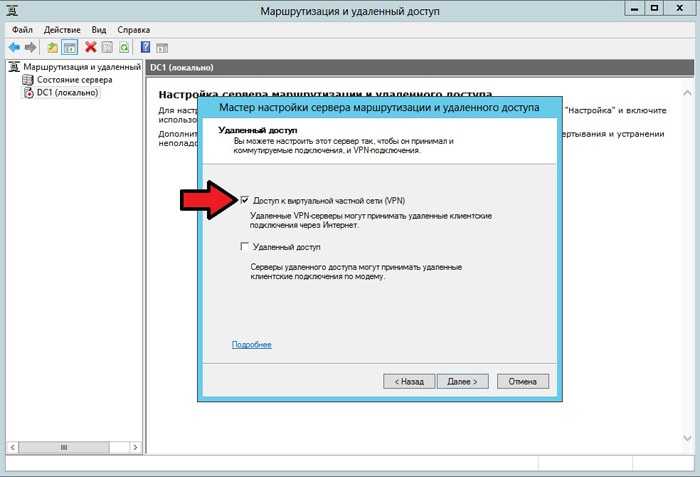

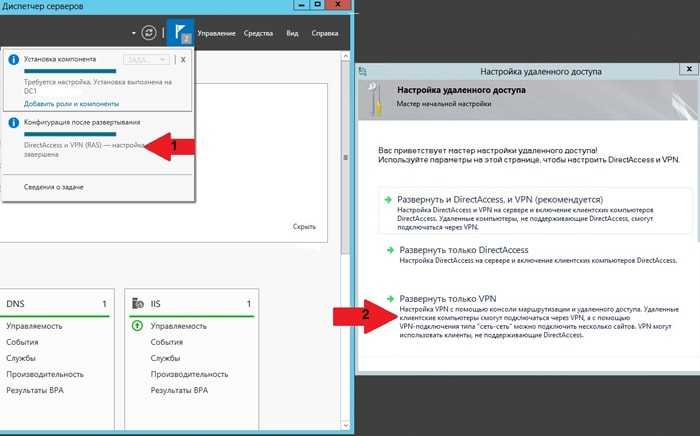

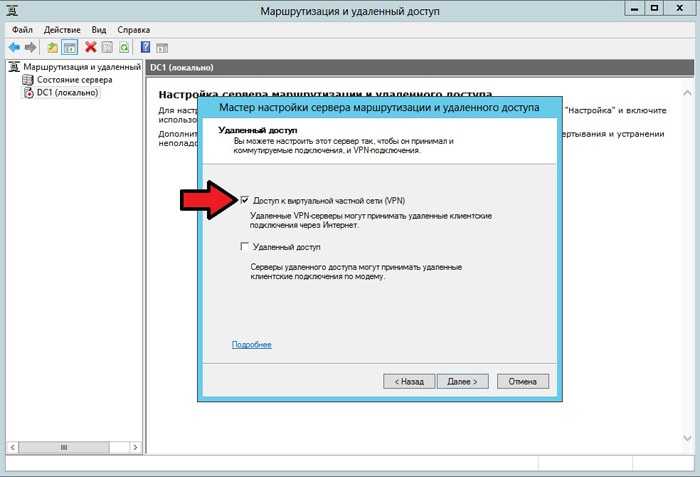

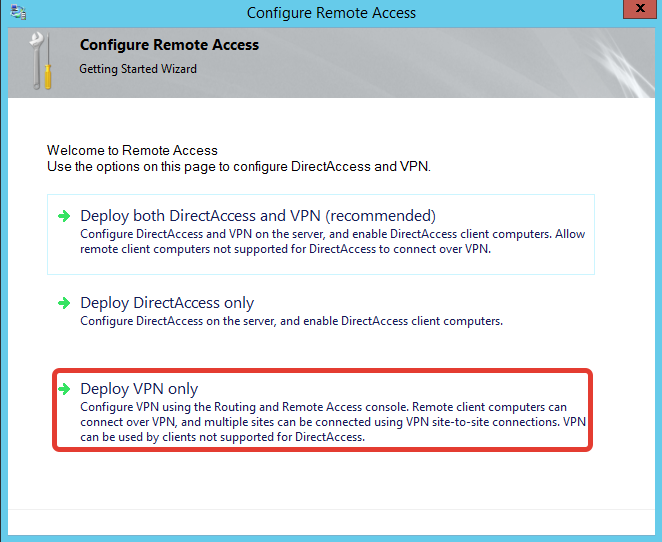

Следующим пунктом будет настройка сервера с помощью мастера, который можно выбрать, как показано на скриншоте:

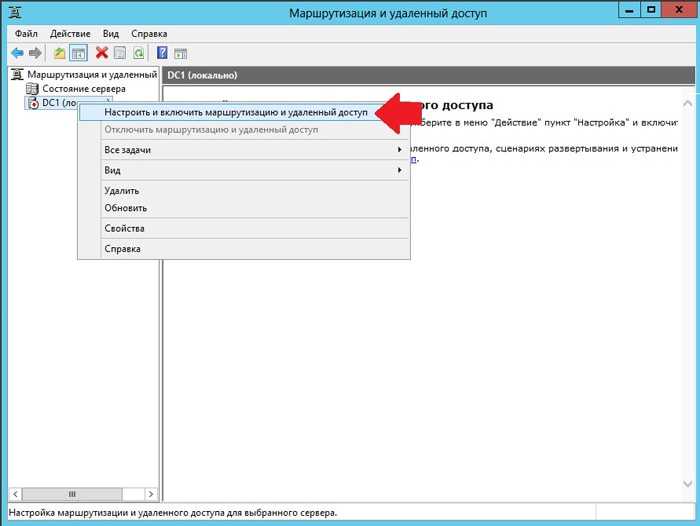

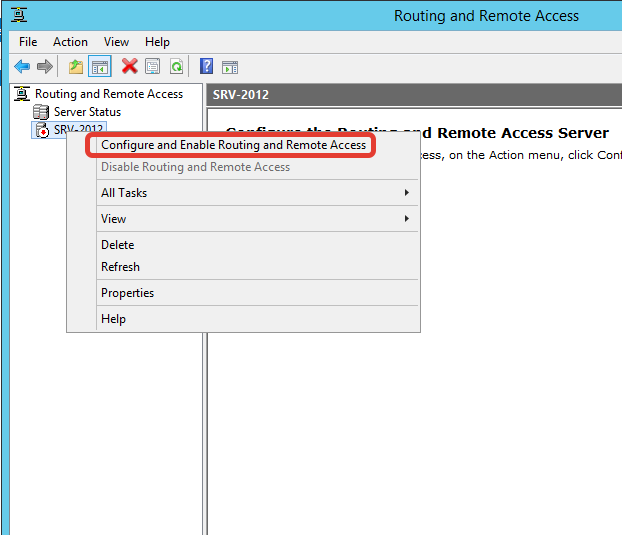

Выбирать нужно пункт «Развернуть только VPN» – DirectAccess нам не нужен. Откроется окно маршрутизации и удаленного доступа, где нужно указать текущий сервер и правой кнопкой мыши выбрать пункт, указанный на скриншоте:

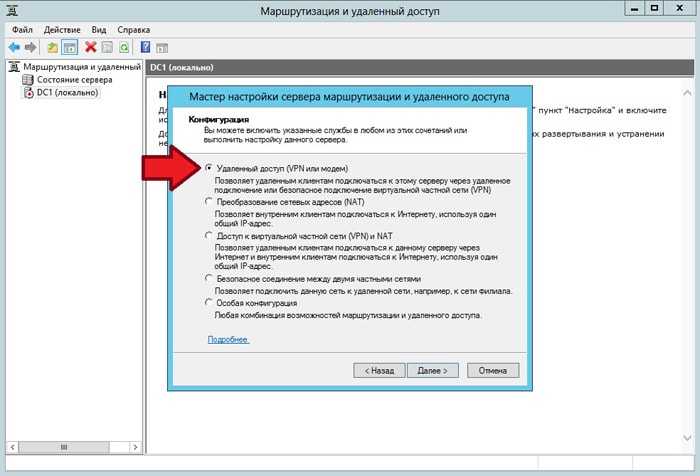

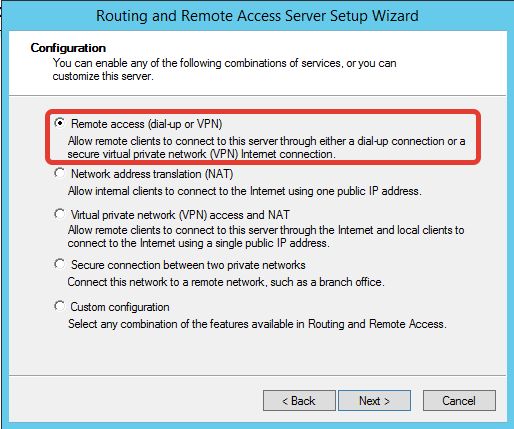

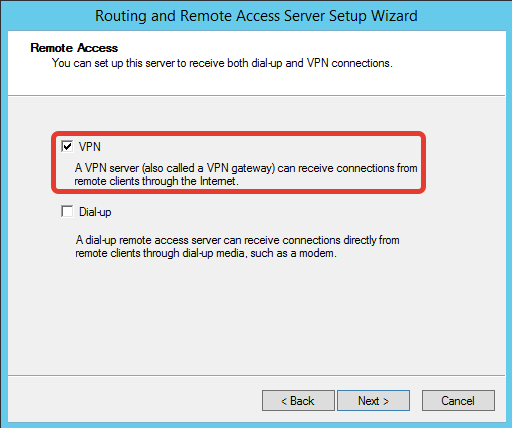

Запустится мастер установки. Здесь один нюанс: если ваш сервер имеет только один сетевой интерфейс, в мастере нужно выбрать «Особая конфигурация»; если же более одного – то достаточно выбрать «Удаленный доступ» (VPN или модем):

Модемные подключения к серверу можно не отмечать, т.к. данные технологии морально устарели и все уважающие себя администраторы давно пользуются прямым доступом через интернет.

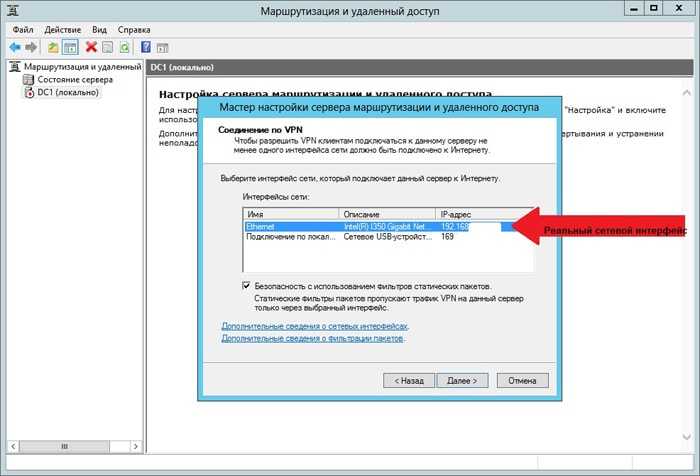

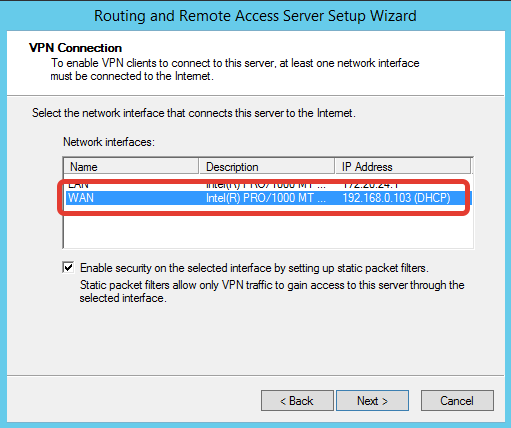

Выбираем сетевой интерфейс сервера, который подключен к интернету (или же является uplink’ом для доступа в интернет):

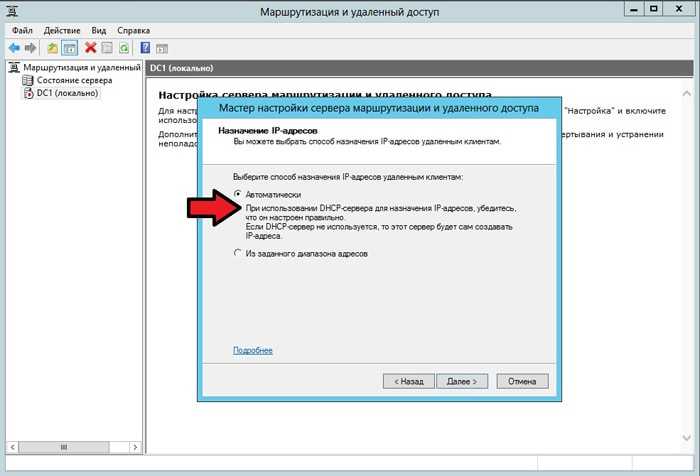

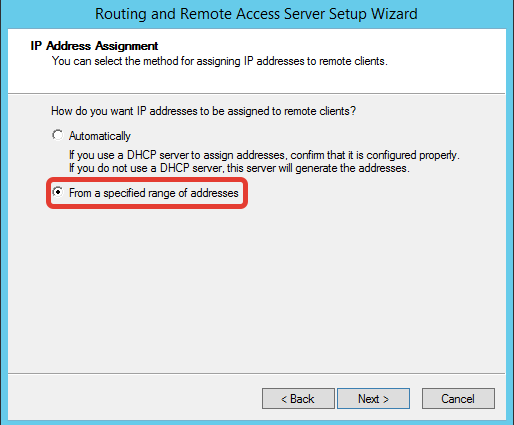

Далее будет предложено выбрать Ip-адресацию для удаленных клиентов. Можно оставить автоматически, если в вашей организации нет множества разных подсетей.

В противном случае лучше настроить вручную, чтобы не было пересечения с уже существующими подсетями.

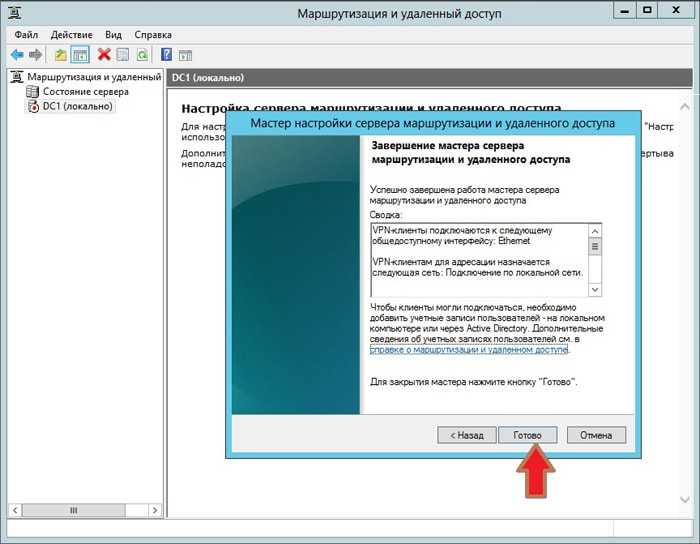

Отказываемся от использования RADIUS-сервера и завершаем настройку сервера:

Следующим шагом необходимо убедиться, что нижеуказанные порты на фаерволе вашей организации открыты из внешней сети интернет и выполнить их проброс с внешнего ip-адреса на внутренний адрес сервера в вашей локальной сети:

Теперь вы можете из любого места, используя интернет, и зная внешний ip-адрес вашего VPN-сервера, подключиться по vpn в локальную сеть вашей организации. Например, для клиента с Windows 8 это делается с помощью создания нового сетевого подключения с указанными параметрами из «Центра управления сетями и общим доступом»

Installation Prerequisites

The VPN server should be configured with two network interfaces; one internal and one external. This configuration allows for a better security posture, as the external network interface can have a more restrictive firewall profile than the internal interface. A server with two network interfaces requires special attention to the network configuration. Only the external network interface is configured with a default gateway. Without a default gateway on the internal network interface, static routes will have to be configured on the server to allow communication to any remote internal subnets. For more information about configuring a multi-homed Windows server, click here.

The server does not have to be joined to a domain, but it is recommended to streamline the authentication process for VPN clients and to provide better management and security for the server.

Принципы работы

Произведенная настройка позволит серверу взаимодействовать с внешним защищенным шифрованием SSL и создавать безопасное подключение к виртуальной сетевой машине (tun/tap). При этом не нужно будет волноваться об обработке трафика, поступающего от внешнего адаптера и аналогичных интерфейсов. Для серверных машин можно будет создать общий доступ к одному из указанных серверных адаптеров.

Дополнительно будет рассказываться о туннелировании входящих/исходящих от юзеров данных. Подобная переадресация позволит хосту, который обрабатывает подключения к виртуальной сети, осуществить передачу данных от своего лица и одновременно выступить в качестве прокси, чтобы привести к единому виду всю интернет-активность пользователя.

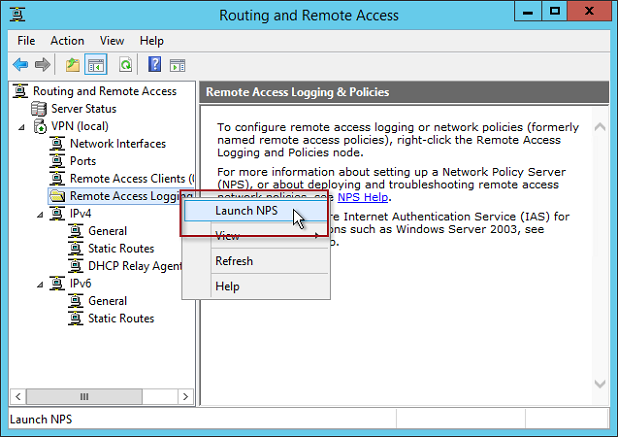

Network Policy Server (NPS) Configuration

The VPN server is configured to allow remote access only to users whose domain account dial-in properties are set to allow access, by default. A better and more effective way to grant remote access is by using an Active Directory (AD) security group. To configure remote access permissions for an AD group, right-click Remote Access Logging and choose Launch NPS.

Launch NPS.

Launch NPS.

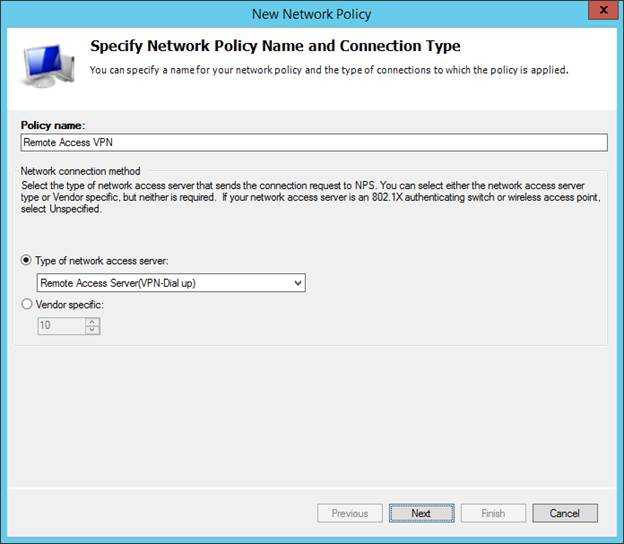

Right-click Network Policies and choose New. Provide a descriptive name for the policy, select Type of network access server, and then choose Remote Access Server (VPN-Dial up) from the drop-down list and click Next.

Create a new network policy.

Create a new network policy.

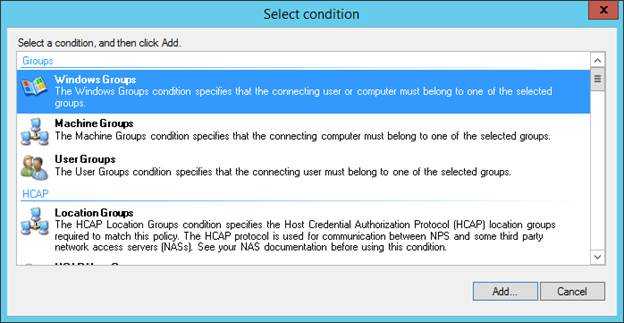

Click Add, select Windows Groups, and click Add.

Select Windows Groups.

Select Windows Groups.

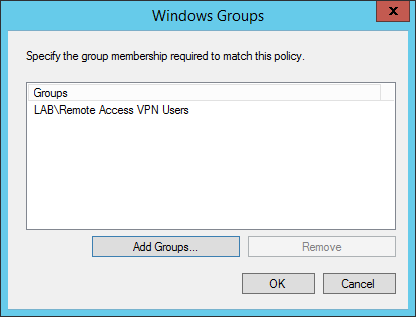

Click Add Groups, specify the name of the AD security group that includes users to be authorized for remote access VPN, then click OK and Next.

Specify AD security group for remote access.

Specify AD security group for remote access.

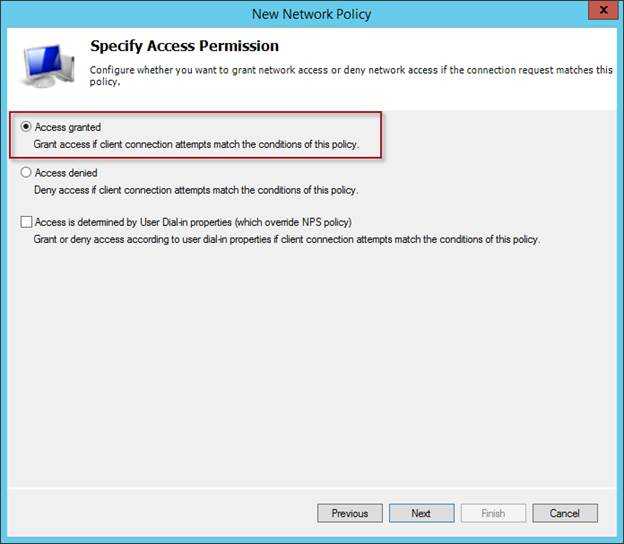

Choose Access Granted and click Next.

Specify access permission.

Specify access permission.

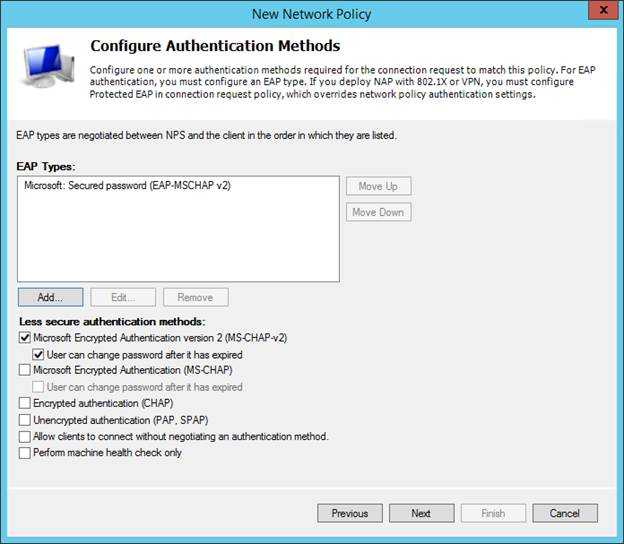

Uncheck the option to use Microsoft Encrypted Authentication (MS-CHAP). Click Add and select Microsoft: Secure password (EAP-MSCHAP v2). Click OK and Next three times and then click Finish.

Configure authentication methods.

Configure authentication methods.

Как подключиться к vpn на Windows 10

Разобравшись в том, как настроить vpn на windows 10 и сохранять виртуальную часть сети, важно понимать, как подключиться к ней. Пошаговая инструкция:

Пошаговая инструкция:

- Перейдите в меню ПУСК.

- Зайдите в утилиту настроек, затем пройдите в «Интернет», далее, VPN.

- Найдите подключение, которое вы создали и кликните кнопку «Подключить».

- Если вам компьютер имеет несколько клиентов пользования, и вы не сохраняете пароли, то введите данные.

Для того чтобы проверить качество работы подключения к частным сетям, следует нажать левой клавишей мышки на «Доступ к интернету».Посмотрите соединение и последите за его статусом.

Настройка подключения на операционных системах Windows 8 и 10 можно настроить не только через главное меню, но и при использовании встроенной программы, где вводят название подключение и адрес сервера.

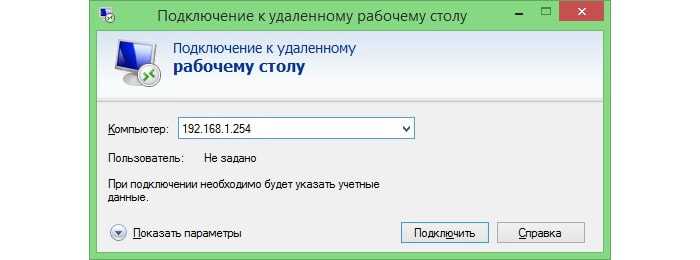

Как поднять vpn сервер на windows server 2012 r2

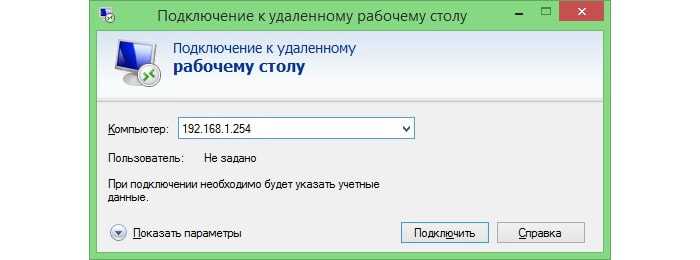

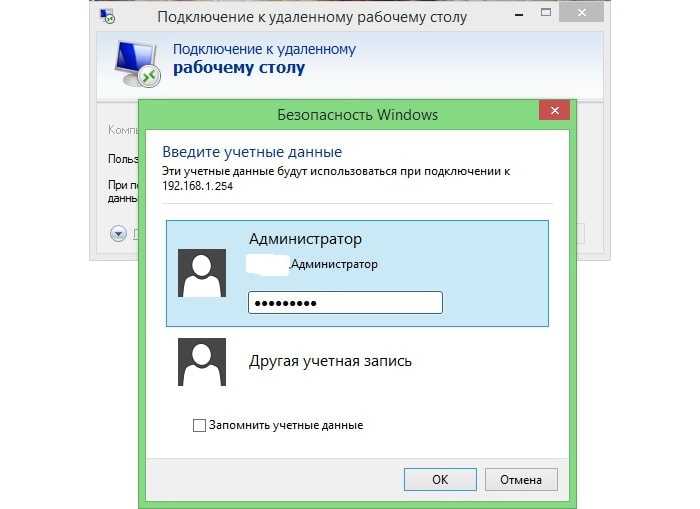

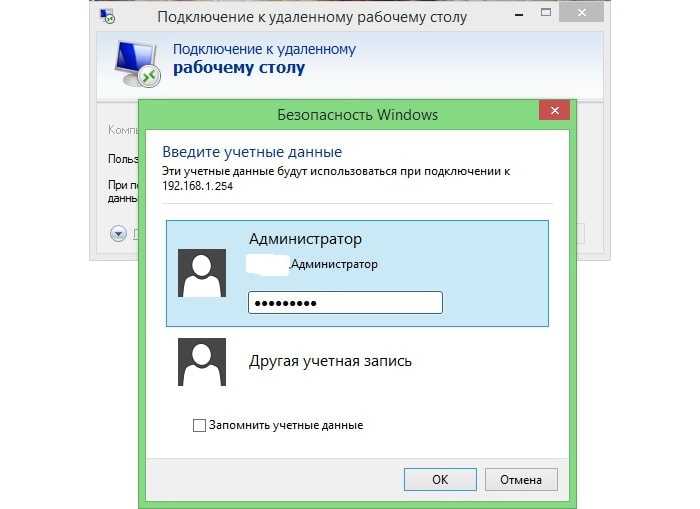

Для начала необходимо иметь сервер с лицензионной Windows 2012 и доступом к нему через удаленный рабочий стол – ведь хорошая практика размещать сервера в серверной стойке и соответственном помещении – потому и нужен удаленный доступ. Вводим в командную строку “mstsc”, и в открывшемся окне ip-адрес сервера:

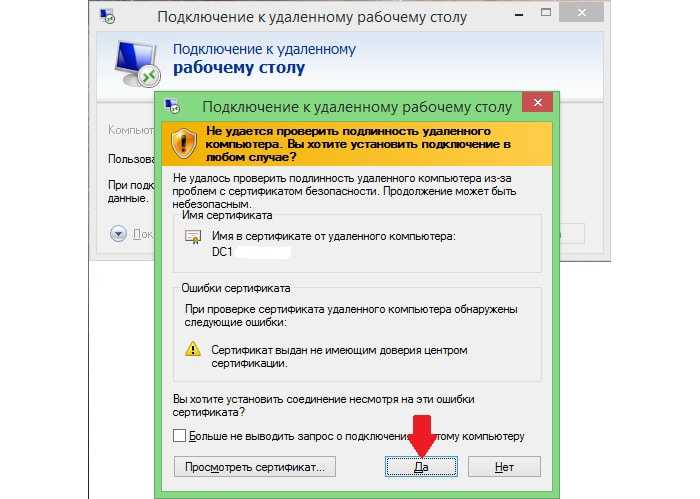

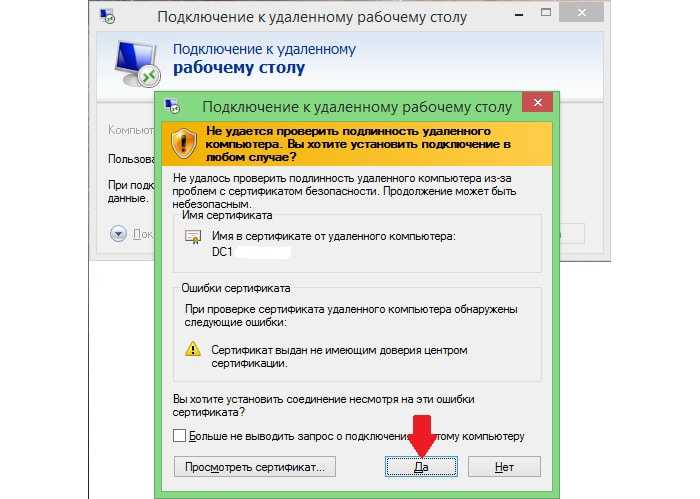

Далее необходимо ввести учетные данные с административными правами и подтвердить соединение (несмотря на то, что сертификат, использующийся для подключения, считается не доверенным).

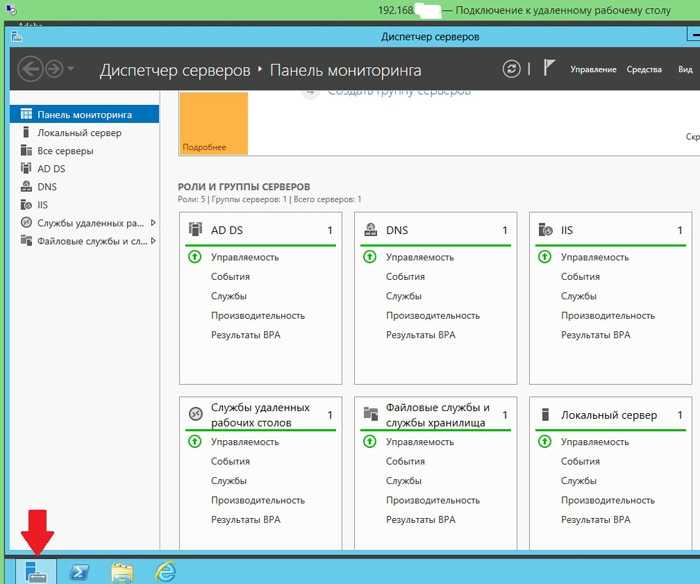

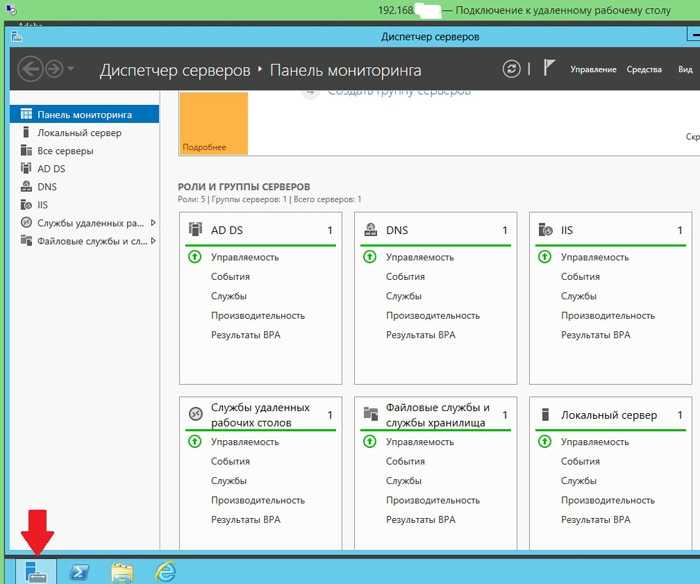

В открывшемся окне удаленного рабочего стола вам нужно выбрать Диспетчер серверов:

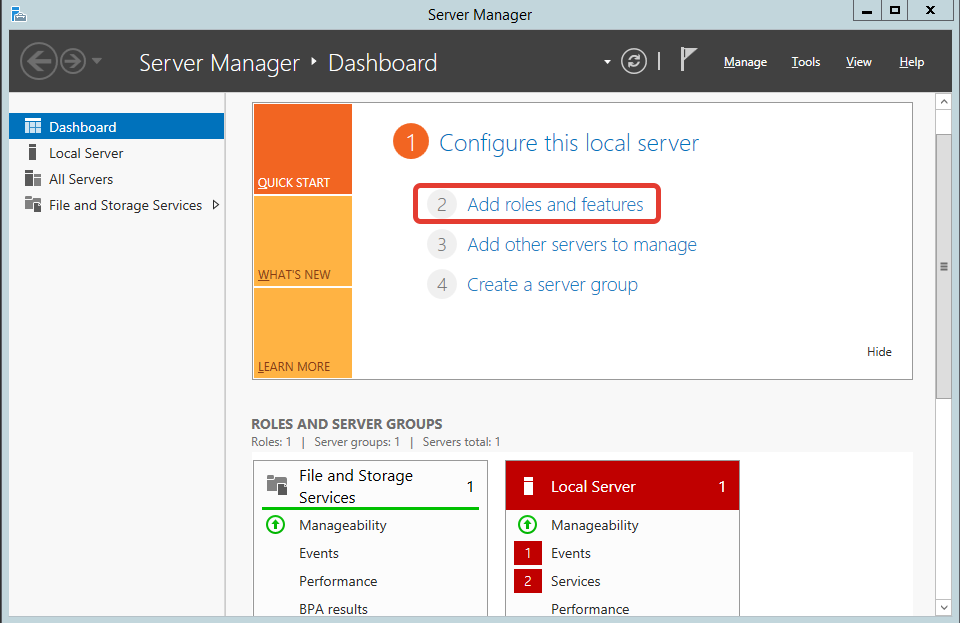

В открывшемся Диспетчере серверов через меню «Управление» выбираем «Добавить роли и компоненты».

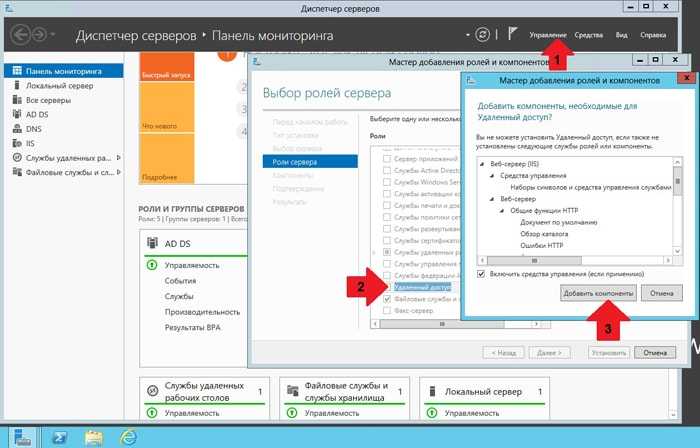

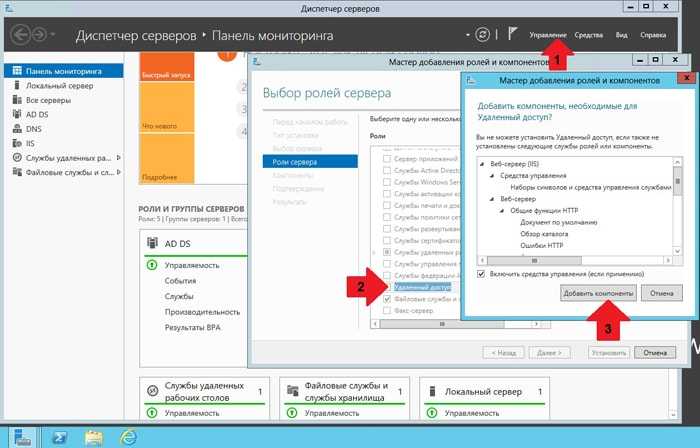

Потом три раза нажимаем кнопку «Далее» (предложит выбрать текущий сервер) и в открывшихся ролях сервера ставим галочку напротив «Удаленный доступ», добавляя компоненты нажатием кнопки:

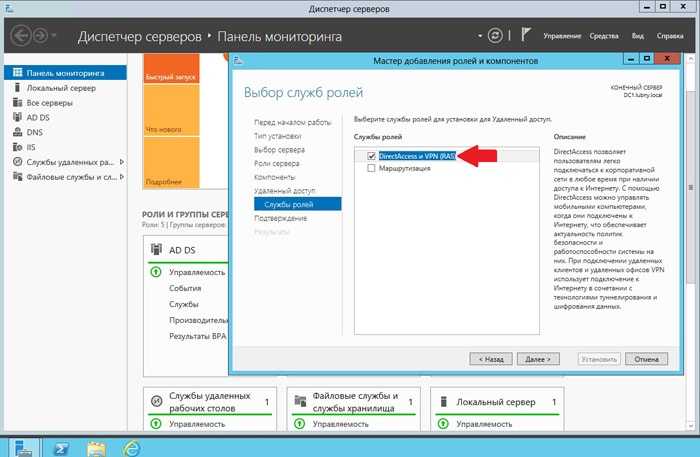

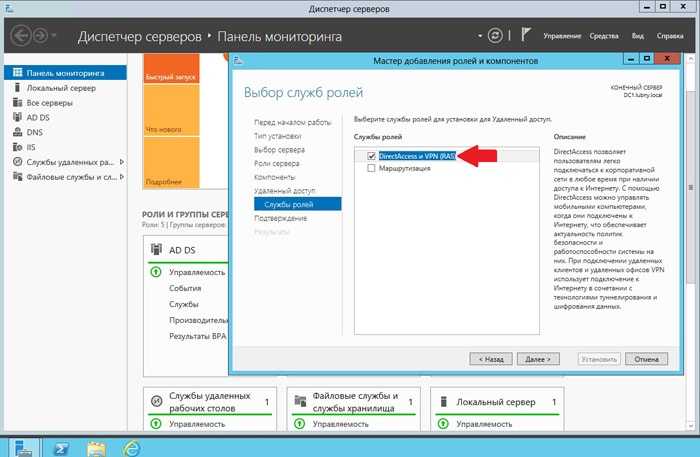

Еще два раза жмем кнопку «Далее», пока не появится выбор служб ролей, где галочкой отмечаем как показано на скриншоте:

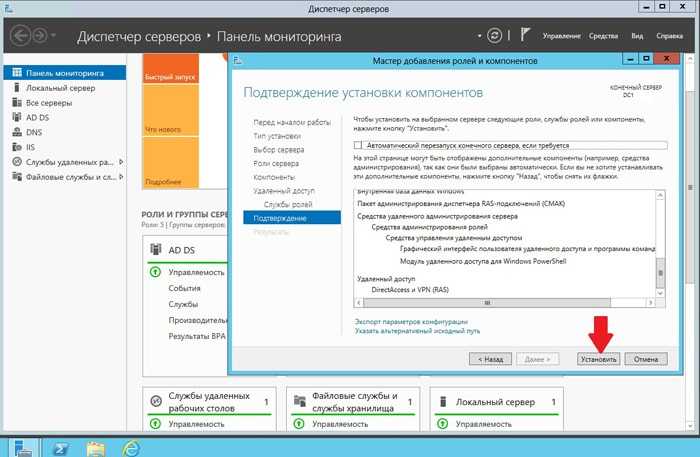

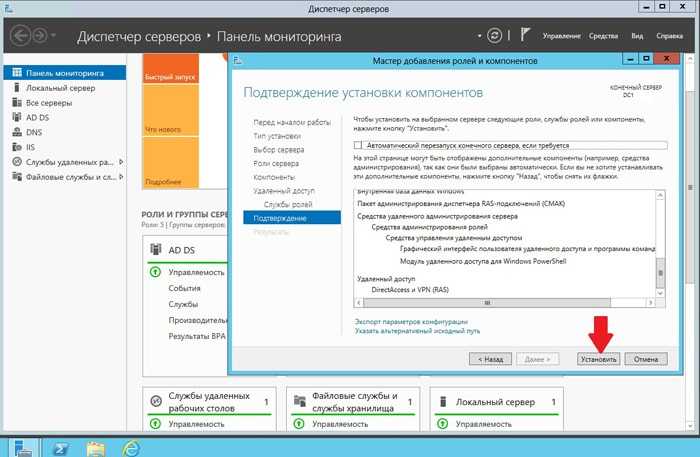

Устанавливаем выбранные компоненты нажатием на кнопку и дожидаемся окончания процесса:

Configuring the OpenVPN client (TunnelBlick) on MacOSX

Now that we have the server and network configured we now need to install TunnelBlick on the MacOSX client device.

The installation of TunnelBlick is so simple that I won’t cover it here but once you have it installed lets continue…

First of all we need to create a directory in our home directory to store the client and CA certificates that we will copy from our server shortly.

I would recommend that you create a directory in the root of your home directory called ‘OpenVPN Client Config’, you can do this in the terminal like so:

mkdir ~/OpenVPN\ Client\ Config

Now copy the following file from your Server:

- C:\Program Files\OpenVPN\config\client.ovpn

- C:\Program Files\OpenVPN\easy-rsa\keys\ca.cert

- C:\Program Files\OpenVPN\easy-rsa\keys\bobby-macbookpro.crt

- C:\Program Files\OpenVPN\easy-rsa\keys\bobby-macbookpro.key

Into the new OpenVPN Client Config directory in your home directory like so:

Now we have to make some minor adjustments to he certificate paths in the client.ovpn file so, using a text editor, open the file on your Mac and update the certificate paths to match your environment like so:

# SSL/TLS parms. # See the server config file for more # description. It's best to use # a separate .crt/.key file pair # for each client. A single ca # file can be used for all clients. ca "/Users/ballen/OpenVPN Client Config/OpenVPN Config/ca.crt" cert "/Users/ballen/OpenVPN Client Config/bobby-macbookpro.crt" key "/Users/ballen/OpenVPN Client Config/bobby-macbookpro.key"

Save the file and close the text editor, we then need to install our new configuration by double-clicking the client.ovpn icon as shown in the above screenshot.

Double-clicking the icon will prompt as follows, click “Only Me”:

Once the configuration has been added, you’ll get notification of success as shown here:

Enroll and validate the user certificate

Because you’re using Group Policy to autoenroll user certificates, you need only update the policy, and Windows 10 will automatically enroll the user account for the correct certificate. You can then validate the certificate in the Certificates console.

Procedure:

-

Sign in to a domain-joined client computer as a member of the VPN Users group.

-

Press Windows key + R, type gpupdate /force, and press Enter.

-

On the Start menu, type certmgr.msc, and press Enter.

-

In the Certificates snap-in, under Personal, select Certificates. Your certificates appear in the details pane.

-

Right-click the certificate that has your current domain username, and then select Open.

-

On the General tab, confirm that the date listed under Valid from is today’s date. If it isn’t, you might have selected the wrong certificate.

-

Select OK, and close the Certificates snap-in.

Create the VPN Server Authentication template

In this procedure, you can configure a new Server Authentication template for your VPN server. Adding the IP Security (IPsec) IKE Intermediate application policy allows the server to filter certificates if more than one certificate is available with the Server Authentication extended key usage.

Important

Because VPN clients access this server from the public Internet, the subject and alternative names are different than the internal server name. As a result, you cannot autoenroll this certificate on VPN servers.

Prerequisites:

Domain-joined VPN servers

Procedure:

-

On the CA, open Certification Authority.

-

In the navigation pane, right-click Certificate Templates and select Manage.

-

In the Certificate Templates console, right-click RAS and IAS Server and select Duplicate Template.

-

On the Properties of New Template dialog box, on the General tab, in Template display name, enter a descriptive name for the VPN server, for example, VPN Server Authentication or RADIUS Server.

-

On the Extensions tab, complete the following steps:

-

Select Application Policies, then select Edit.

-

In the Edit Application Policies Extension dialog box, select Add.

-

On the Add Application Policy dialog box, select IP security IKE intermediate, then select OK.

Adding IP security IKE intermediate to the EKU helps in scenarios where more than one server authentication certificate exists on the VPN server. When IP security IKE intermediate is present, IPSec only uses the certificate with both EKU options. Without this, IKEv2 authentication could fail with Error 13801: IKE authentication credentials are unacceptable.

-

Select OK to return to the Properties of New Template dialog box.

-

-

On the Security tab, complete the following steps:

-

Select Add.

-

On the Select Users, Computers, Service Accounts, or Groups dialog box, enter VPN Servers, then select OK.

-

In Group or user names, select VPN Servers.

-

In Permissions for VPN Servers, select the Enroll check box in the Allow column.

-

In Group or user names, select RAS and IAS Servers, then select Remove.

-

-

On the Subject Name tab, complete the following steps:

-

Select Supply in the Request.

-

On the Certificate Templates warning dialog box, select OK.

-

-

(Optional) If you’re configuring conditional access for VPN connectivity, select the Request Handling tab, then select Allow private key to be exported.

-

Select OK to save the VPN Server certificate template.

-

Close the Certificate Templates console.

-

Restart the Certificate Authority services.(*)

-

In the navigation pane of the Certification Authority snap-in, right-click Certificate Templates, select New and then select Certificate Template to Issue.

-

Select the name you chose in step 4 above, and click OK.

-

Close the Certification Authority snap-in.

You can stop/start the CA service by running the following command in CMD:

Open VPN server configuration

Let’s proceed to the configuration of the VPN server directly, use our configuration file with the name server.ovpn and place it in the C: \ Program Files \ OpenVPN \ config directory.

Open the file; find the path to the keys (see below). Check the paths to the previously copied certificates ca.crt, dh1024.pem / dh2048.pem, server.key, server.crt and, if necessary, change:

Save the file.

Now you need to allow traffic forwarding between adapters. Follow these steps: Control Panel -> Network and Internet -> Network and Sharing Center -> Change adapter settings. Choose an adapter that looks to the external Internet (TAP-adapter is responsible for the VPN connection). In our example, this is Ethernet 2.

Double-click the adapter Properties and go to the Access tab, tick all the checkboxes. Save the changes.

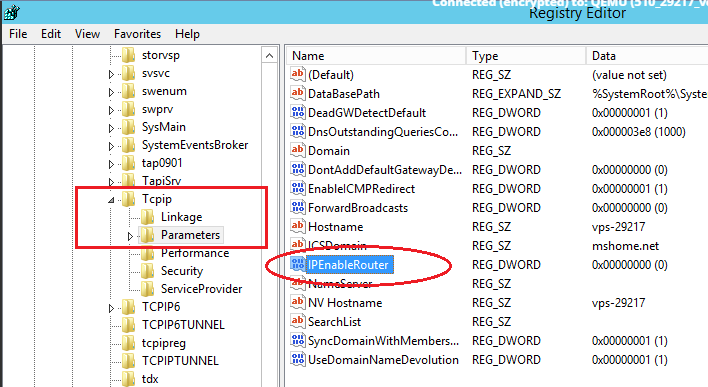

Next you need to enable IP addressing.

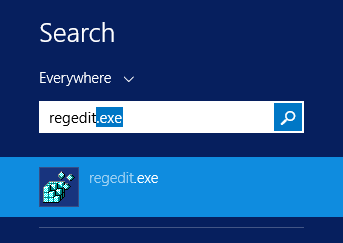

Using Windows Search, locate the REGEDIT.exe application.

In the tree, find the directory HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \ Tcpip \ Parameters. In the right part of the window, find the IPEnableRouter variable, double-click into the value editing window and change it to 1, thereby allowing addressing on the VPS.

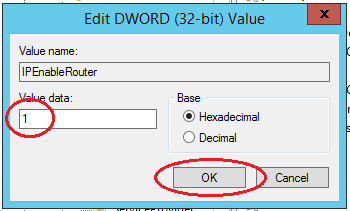

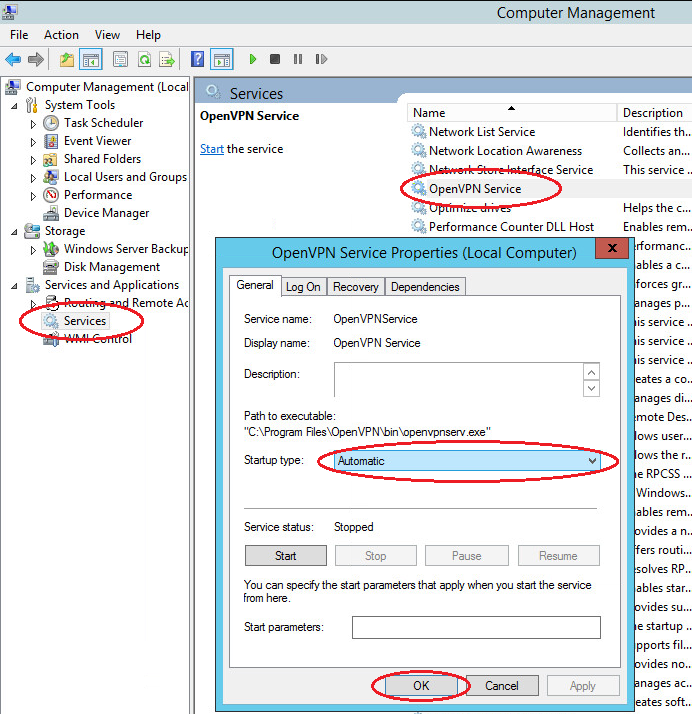

Autorun Open VPN

Immediately configure the Open VPN service to autorun at system startup.

Open the Windows Services. Find in the list Open VPN -> right-click -> Properties -> Start: Automatic

This completes the basic configuration of the virtual private network server. Find the file C: \ Program Files \ OpenVPN \ config \ server.ovpn -> right-click -> «Start OpenVPN on this config» to start the virtual private network server and the configuration file we prepared.

Как поднять vpn сервер на windows server 2012 r2

Для начала необходимо иметь сервер с лицензионной Windows 2012 и доступом к нему через удаленный рабочий стол – ведь хорошая практика размещать сервера в серверной стойке и соответственном помещении – потому и нужен удаленный доступ. Вводим в командную строку “mstsc”, и в открывшемся окне ip-адрес сервера:

Далее необходимо ввести учетные данные с административными правами и подтвердить соединение (несмотря на то, что сертификат, использующийся для подключения, считается не доверенным).

В открывшемся окне удаленного рабочего стола вам нужно выбрать Диспетчер серверов:

В открывшемся Диспетчере серверов через меню «Управление» выбираем «Добавить роли и компоненты».

Потом три раза нажимаем кнопку «Далее» (предложит выбрать текущий сервер) и в открывшихся ролях сервера ставим галочку напротив «Удаленный доступ», добавляя компоненты нажатием кнопки:

Еще два раза жмем кнопку «Далее», пока не появится выбор служб ролей, где галочкой отмечаем как показано на скриншоте:

Устанавливаем выбранные компоненты нажатием на кнопку и дожидаемся окончания процесса:

среда, 9 апреля 2014 г.

VPN Сервер на Windows Server 2012 R2.

В данной статье представлена инструкция по развертыванию простейшего VPN-сервера на базе Windows Server 2012 R2. По моему личному мнению поднимать VPN на базе Windows можно в случае использования небольшой офисной сети с потребностью удаленного подключения для нескольких сотрудников. В случае же организации VPN между филиалами компании с достаточно обширной инфраструктурой, следует использовать технологию DirectAccess либо VPN на базе аппаратных решений (например Cisco).

Перейдем к установке и настройке:

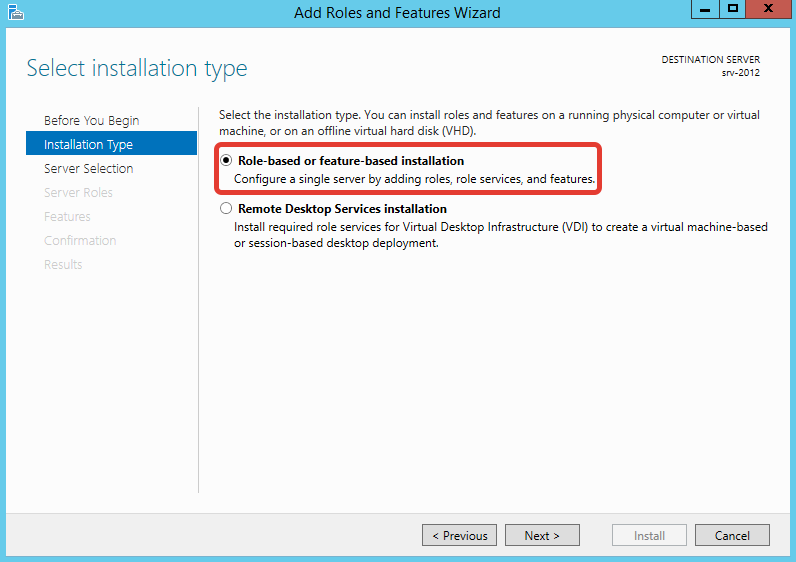

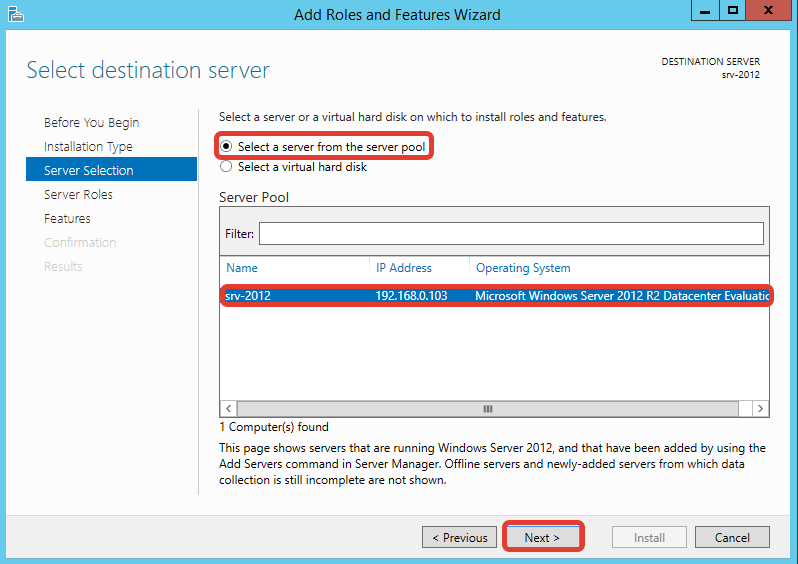

2. Выбираем «Role-based or feature-based installation» и нажимаем Next (Рис.2):

3. Далее попадаем на страницу выбора сервера (в моем случае он один), выбираем сервер и нажимаем Next (Рис.3):

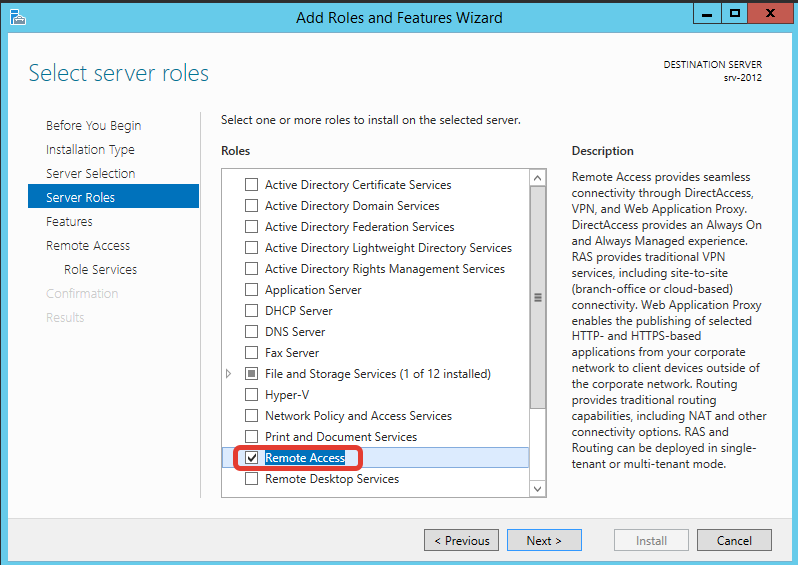

4. Далее выбираем роль «Remote Access» и нажимаем Next (Рис.4):

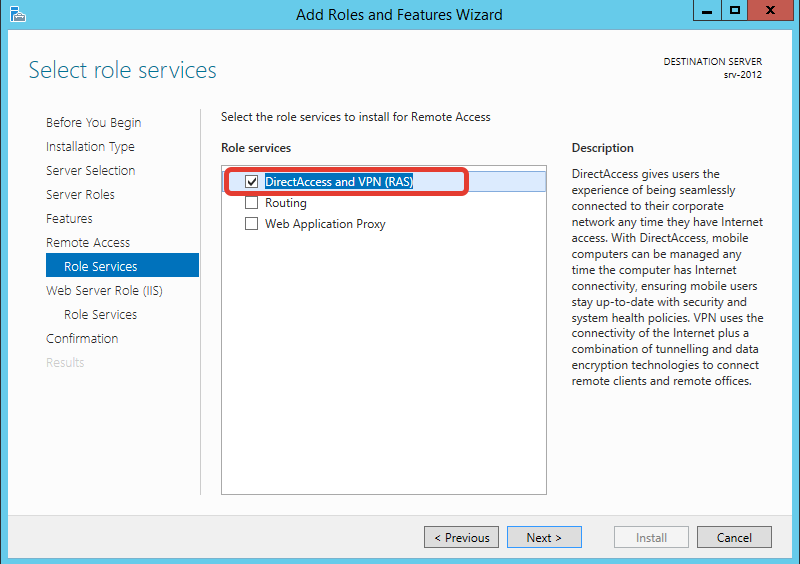

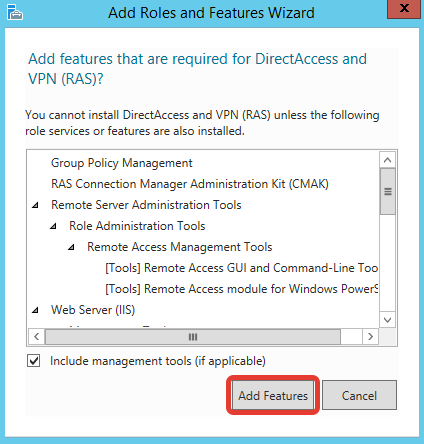

5. На последующий страницах мастера нажимаем два раза Next. В окне выбора служб ролей (Select role services) выбираем «DirectAcces and VPN (RAS)». Откроется окно «Add features», нажимаем кнопку «Add Features» (Рис.5 и 6):

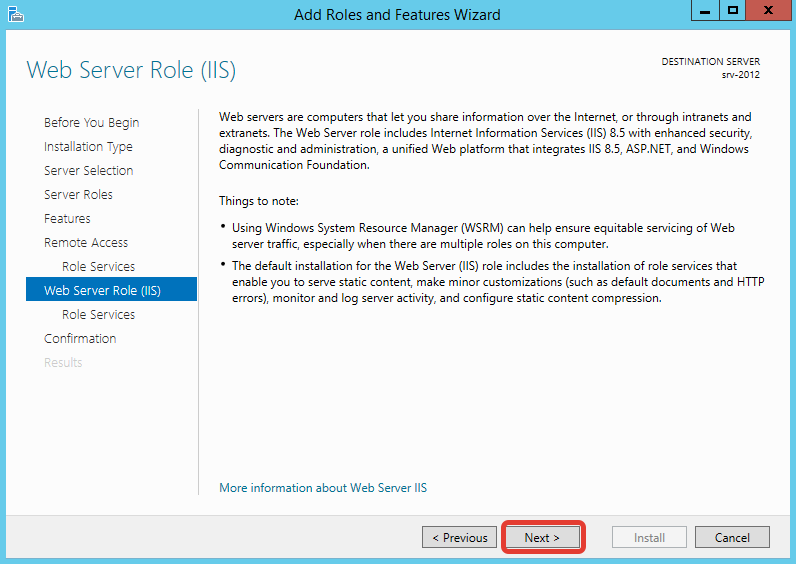

6. Затем откроется окно «Web Server Role», нажимаем Next (Рис.7):

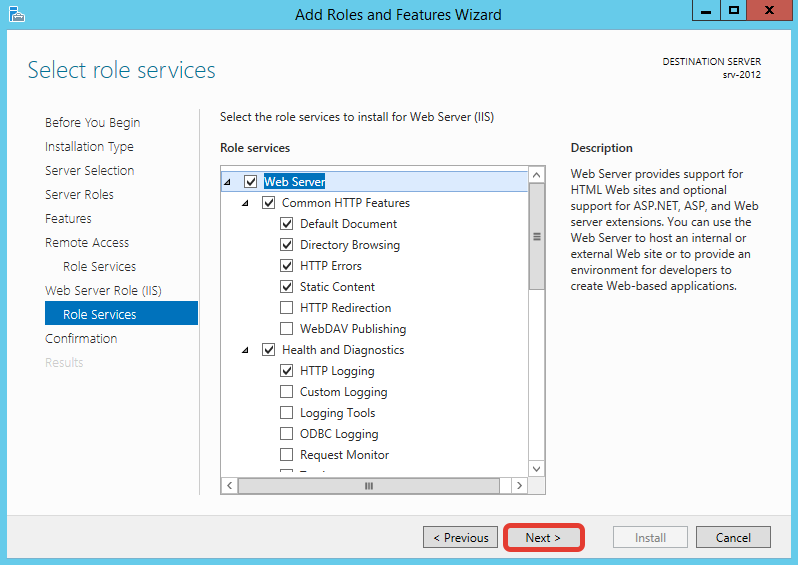

7. В окне «Select role services» нажимаем Next (Рис.8):

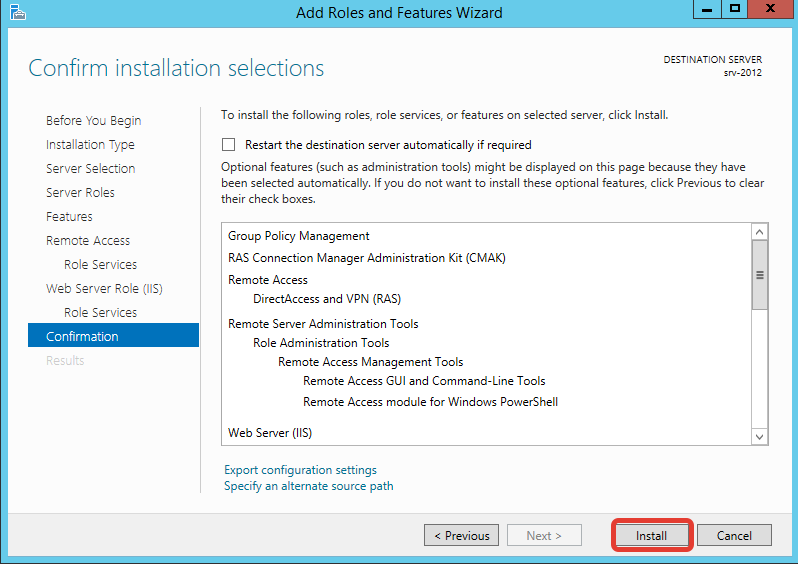

8. В окне подтверждения нажимаем Install (Рис.9):

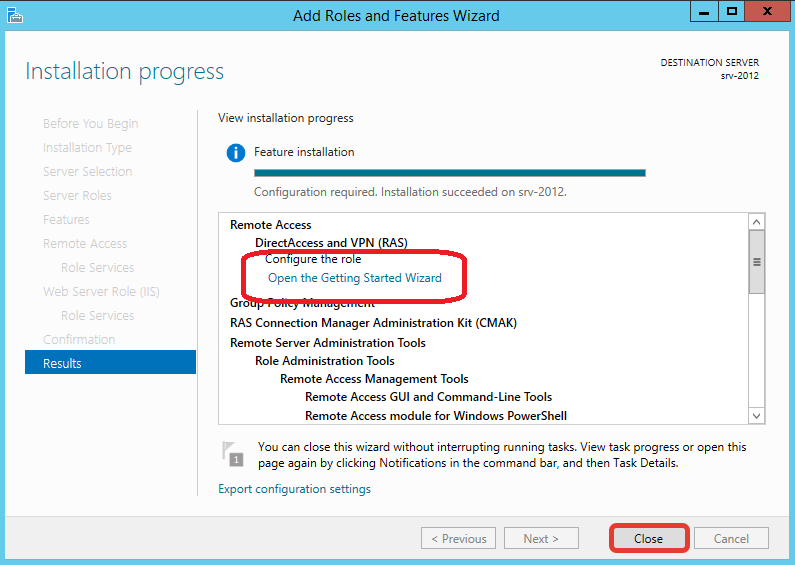

9. После окончания установки нажимаем «Open the Getting Started Wizzard» (Рис.10):

10. Откроется окно «Configure Remote Access», нажимаем «Deploy VPN only» (Рис.11):

11. Откроется консоль «Routing and Remote Access». Нажимаем правой кнопкой мыши на нашем сервер и выбираем «Configure and Enable Routing and Remote Access» (Рис.12):

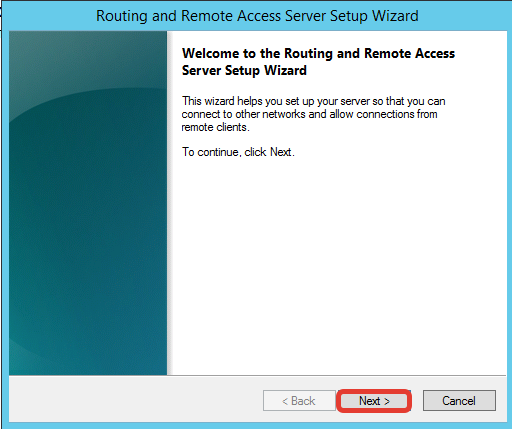

12. Откроется мастер настройки, нажимаем Next (Рис.13):

13. В окне Configuration выбираем «Remote Access (dial-up orVPN)» и нажимаем Next (Рис.14):

14. На следующей странице выбираем VPN и нажимаем Next (Рис.15):

15. Далее выбираем сетевой адаптер, имеющий доступ в Интернет и нажимаем Next (Рис.16):

Видео: Настройка VPN сервера на Windows Server 2008, 2012, 2016 на VPS/VDS

Видео: Как настроить VPN на Windows Server и перестать ходить на работу?

16. В следующем окне можно выбрать, каким образом будут выдаваться IP-адреса vpn-клиентам: с помощью DHCP или из специального пула, выбираем второй вариант и нажимаем Next (Рис.17):

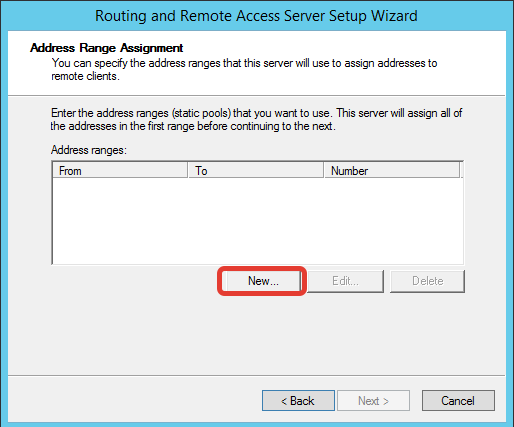

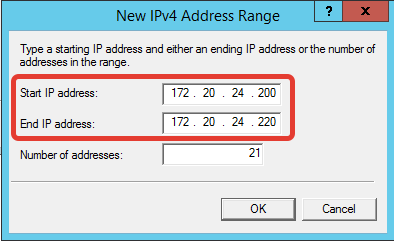

18. В окне «Address Range Assignment» нажимаем кнопку New (Рис.18):

19. Задаем начальный и конечный адреса диапазона и нажимаем Ок (возвращаемся на предыдущую страницу и нажимаем Next (Рис.19):

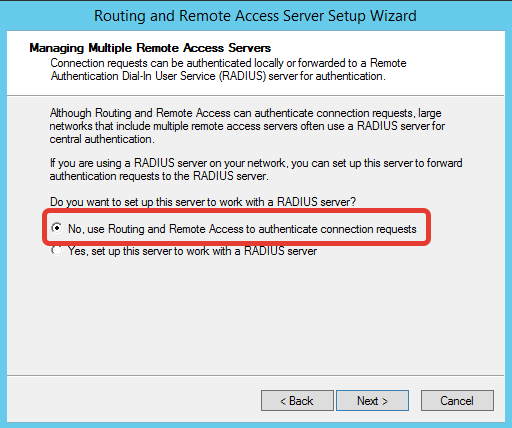

20. Далее выбираем метод аутентификации клиентов: с помощью RRAS или RADIUS. Выбираем первый вариант и нажимаем Next (Рис.20):

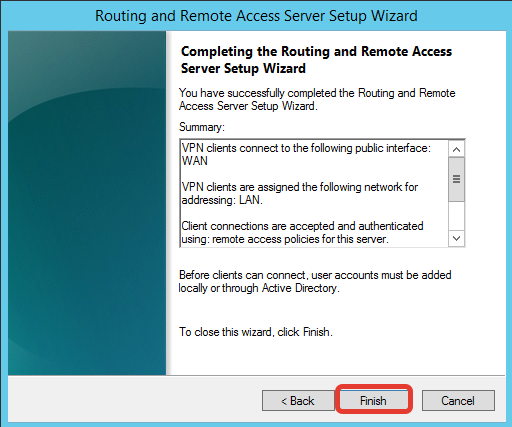

21. После успешной настройки нажимаем Finish (Рис.21):

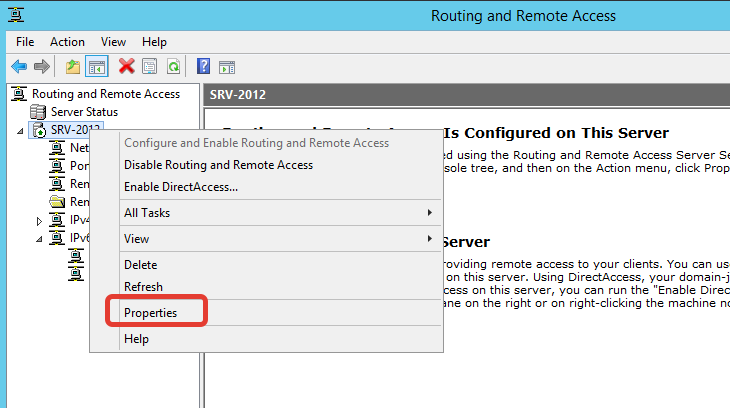

22. Если нам нужен VPN PPTP, то настройки на этом завершены. Если нам нужен VPN L2TP, в консоли «Routing and Remote Access» открываем свойства нашего сервера (Рис.22):

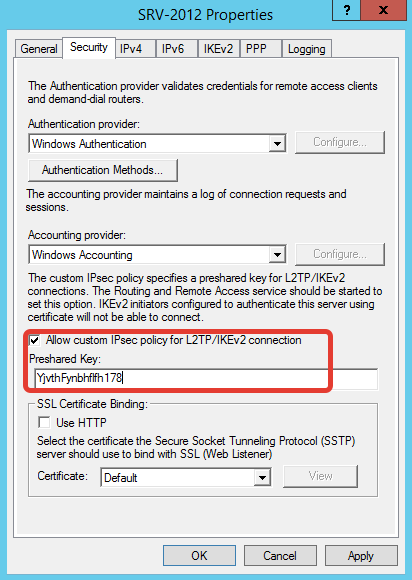

23. На вкладке Securuty задаем «Preshared Key» (ставим галку «Allow custom IPsec policy for L2TP/IKEv2 connection») (Рис.23):

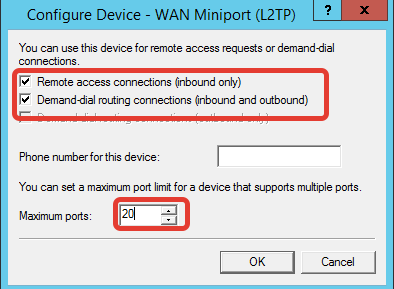

24. Далее в консоли RRAS открываем свойства портов, выбираем «WAN miniport (L2TP)» и ограничиваем количество портов (Рис.24):

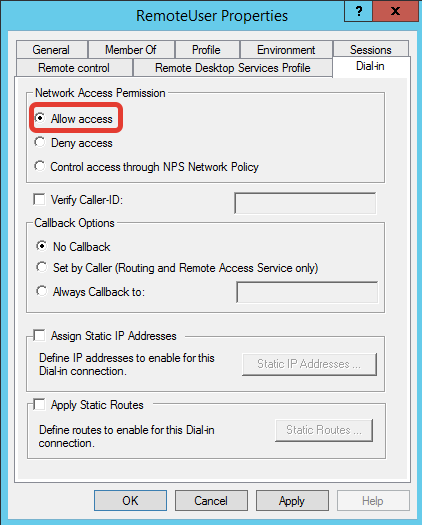

25. Чтобы дать пользователю доступ к VPN, открываем свойства нужного нам пользователя и переходим на вкладку Dial-in, в разделе Network Access Permission выбираем «Allow Access» и нажимаем Apply (Рис.25):

26. Также необходимо открыть следующие порты на фаерволе:

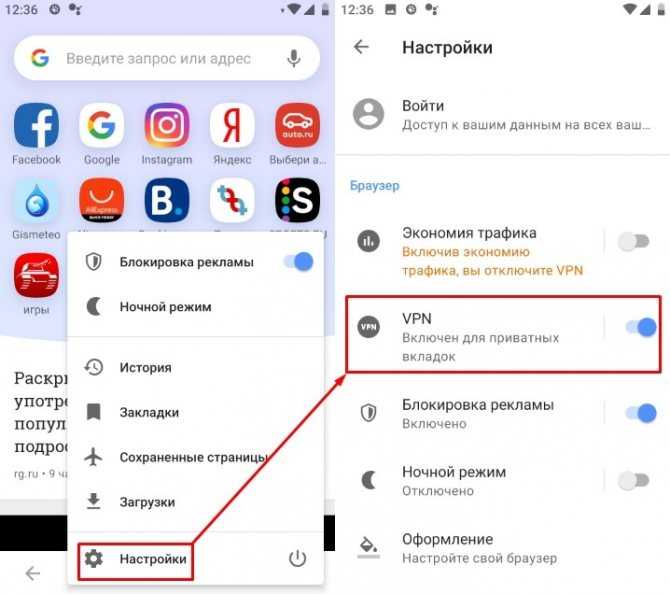

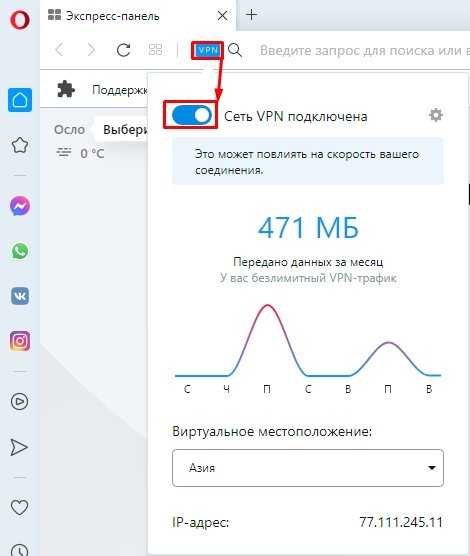

В браузере Opera

На компьютере

В Опере проще всего сделать это, нажав на три буквы VPN и далее переведя бегунок в выключенное состояние (бегунок стоит слева и горит серым). Но бывает баг, что данных трех букв не видно, тогда идем другим путем.

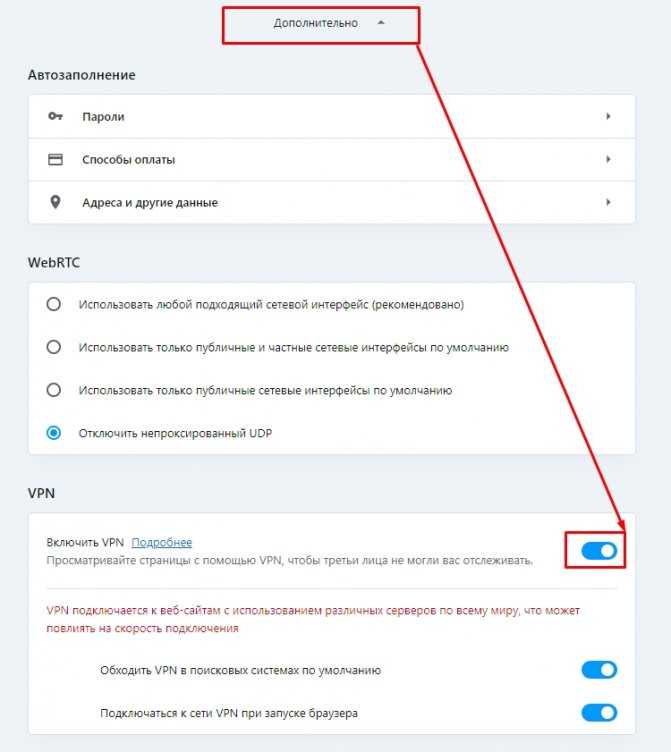

Нажимаем на красную букву «О» и переходим в «Настройки».

Пролистываем в самый низ и нажимаем по кнопке «Дополнительно», далее находим пункт ВПН и выключаем его.

На телефоне

VPN на смартфоне работает только в приватных вкладках, так что вам не нужно переживать. Если же вы хотите отключить их даже для инкогнито-вкладок, то нажмите по красной буковке «О», перейдите в «Настройки» и деактивируйте функцию.